Episode Transcript

Transcripts are displayed as originally observed. Some content, including advertisements may have changed.

Use Ctrl + F to search

0:00

Nodesignal, deine Bitcoin-Frequenz.

0:15

Privatsphäre ist für eine offene Gesellschaft im elektronischen Zeitalter unerlässlich.

0:43

Privatsphäre ist nicht Geheimhaltung.

0:47

Eine private Angelegenheit ist etwas, von dem man nicht möchte, dass die ganze Welt davon erfährt.

0:54

Aber eine geheime Angelegenheit ist etwas, von dem man nicht will, dass irgendjemand davon erfährt.

1:02

Privatsphäre ist das Vermögen, sich der Welt selektiv zu offenbaren.

1:08

Wenn zwei Parteien in irgendeiner Form miteinander zu tun haben, dann hat jeder der Beteiligten eine Erinnerung an die Interaktion.

1:18

Jeder Teilnehmer kann mittels der eigenen Erinnerung daran Auskunft darüber geben, wie könnte man das verhindern.

1:27

Man könnte Gesetze dagegen erlassen, aber die Redefreiheit ist noch mehr als die Privatsphäre von grundlegender Bedeutung für eine offene Gesellschaft.

1:39

Wir wollen die Redefreiheit überhaupt nicht einschränken.

1:44

Wenn viele Teilnehmer gemeinsam in einem Forum kommunizieren, kann jede teilnehmende Partei mit allen anderen sprechen und Wissen über Einzelpersonen und andere Beteiligte zusammentragen.

1:57

Die Möglichkeiten der elektronischen Kommunikation haben solche Gruppengespräche ermöglicht und sie werden nicht verschwinden, nur weil wir es vielleicht wollen.

2:09

Da wir Privatsphäre wünschen, müssen wir sicherstellen, dass jede an einer Transaktion beteiligte Partei nur von den Informationen Kenntnis erhält, die für diese Transaktion unmittelbar erforderlich sind.

2:23

Da über jede Information gesprochen werden kann, müssen wir sicherstellen, dass wir so wenig wie möglich Preis geben.

2:32

In den meisten Fällen ist die persönliche Identität nicht von Belang.

2:37

Wenn ich in einem Geschäft eine Zeitschrift kaufe und dem Verkäufer Bargeld gebe, ist es nicht nötig zu wissen, wer ich bin.

2:46

Wenn ich meinen E-Mail-Provider bitte, Nachrichten zu senden und zu empfangen, muss er nicht wissen, mit wem ich spreche oder was ich sage oder was andere zu mir sagen.

2:59

Er muss nur wissen, wie die Nachricht übermittelt wird und wie viel ich ihm an Gebühren schulde.

3:06

Wenn meine Identität durch den zugrunde liegenden Mechanismus der Transaktion offenbart wird, habe ich keine Privatsphäre.

3:14

Ich kann mich hier nicht selektiv offenbaren, ich muss mich immer offenbaren.

3:20

Daher erfordert die Privatsphäre in einer offenen Gesellschaft anonyme Transaktionssysteme.

3:27

Bis jetzt war Bargeld das wichtigste System dieser Art.

3:31

Ein anonymes Transaktionssystem ist kein geheimes Transaktionssystem.

3:37

Ein anonymes System befähigt eine Einzelperson, ihre Identität auf Wunsch und nur auf Wunschpreis zu geben.

3:46

Das ist die Essenz der Privatsphäre.

3:50

Privatsphäre in einer offenen Gesellschaft erfordert auch Kryptografie.

3:56

Wenn ich etwas sage, möchte ich, dass es nur von denjenigen gehört wird, von denen ich möchte, dass sie es hören.

4:04

Wenn der Inhalt meiner Gespräche für die ganze Welt zugänglich ist, habe ich keine Privatsphäre.

4:11

Verschlüsseln bringt den Wunsch nach Privatsphäre zum Ausdruck und mit schwacher Kryptografie zu verschlüsseln bedeutet,

4:19

dass man nicht allzu viel Wert auf Privatsphäre legt.

4:23

Darüber hinaus erfordert die sichere Offenlegung der eigenen Identität, wenn der Standardzustand Anonymität ist, die kryptografische Signatur.

4:35

Wir können nicht erwarten, dass Regierungen, Unternehmen oder andere große, gesichtslose Organisationen uns aus Wohlwollen Privatsphäre gewähren.

4:45

Es ist zu ihrem Vorteil, wenn sie Informationen über uns teilen, und wir sollten erwarten, dass sie das tun.

4:54

Zu versuchen, ihren Informationsfluss zu verhindern, bedeutet, gegen die Realitäten von Information zu kämpfen.

5:03

Information will nicht nur frei sein, sie sehnt sich danach.

5:09

Information dehnt sich aus, um den verfügbaren Speicherplatz zu füllen.

5:16

Die Information ist der jüngere, stärkere Cousin des Gerüchts.

5:21

Die Information ist flinker auf den Beinen, hat mehr Augen, weiß mehr und versteht weniger als das Gerücht.

5:30

Wir müssen unsere eigene Privatsphäre verteidigen, wenn wir überhaupt eine haben wollen.

5:36

Wir müssen uns zusammenschließen und Systeme schaffen, die anonyme Transaktionen ermöglichen.

5:43

Die Menschen haben ihre Privatsphäre seit Jahrhunderten durch Flüstern, Dunkelheit, Umschläge, verschlossene Türen, geheimen Händedruck und Kuriere verteidigt.

5:57

Die Technologien der Vergangenheit ermöglichten keine starke Privatsphäre.

6:03

Aber elektronische Technologien tun dies.

6:08

Wir, die Cypherpunks, widmen uns dem Aufbau anonymer Systeme.

6:15

Wir verteidigen unsere Privatsphäre mit Kryptografie, mit anonymen Mail-Weiterleitungssystemen, mit digitalen Signaturen und mit elektronischem Geld.

6:27

Cypherpunks schreiben Code.

6:31

Wir wissen, dass jemand Software schreiben muss, um die Privatsphäre zu schützen, und da wir keine Privatsphäre bekommen können, wenn wir alle nicht etwas tun, werden wir sie schreiben.

6:44

Wir veröffentlichen unseren Code, damit andere Cypherpunks ihn ausprobieren und damit spielen können.

6:51

Unser Code ist für alle frei zugänglich. Weltweit.

6:57

Es ist uns egal, ob sie die Software, die wir schreiben, gut finden oder nicht.

7:02

Wir wissen, dass Software nicht zerstört werden kann und dass ein weit verteiltes System nicht abgeschaltet werden kann.

7:12

Cypherpunks missbilligen Vorschriften für die Kryptografie, denn Verschlüsselung ist im Grunde ein privater Akt.

7:21

Durch den Akt der Verschlüsselung werden Informationen aus dem öffentlichen Raum entfernt.

7:28

Selbst Gesetze gegen Kryptografie reichen nur bis an die Grenzen eines Landes und innerhalb der Reichweite seiner Gewalt.

7:37

Kryptografie wird sich unweigerlich über den gesamten Globus ausbreiten und mit ihr die anonymen Transaktionssysteme, die sie ermöglicht.

7:48

Damit sich die Privatsphäre durchsetzen kann, muss sie ein Teil eines Gesellschaftsvertrags sein.

7:54

Die Menschen müssen sich zusammentun und diese Systeme für das Gemeinwohl einsetzen.

8:01

Die Privatsphäre reicht nur so weit, wie die Mitmenschen in der Gesellschaft kooperieren.

8:08

Wir, die Cypherpunks, stellen uns ihren Fragen und Bedenken und hoffen, dass wir sie einbeziehen können, damit wir uns nicht täuschen.

8:19

Wir werden uns jedoch nicht von unserem Kurs abbringen lassen, nur weil einige mit unseren Zielen nicht einverstanden sind.

8:28

Die Cypherpunks setzen sich aktiv dafür ein, Netzwerke hinsichtlich der Privatsphäre sicherer zu machen.

8:36

Lassen Sie uns gemeinsam zügig vorankommen.

8:40

Vorwärts!

8:43

Eric Hughes

8:46

Hughes@soda.berkeley.edu

8:51

9. März 1993

8:55

Herzlich willkommen bei Nodesignal, eure Bitcoin-Frequenz.

9:05

Es ist die Blockzeit 876493 und hier spricht der Chris.

9:11

Es ist mal wieder Zeit für etwas Privatsphäre.

9:15

Daher gibt es heute die zweite Folge der "Why Privacy Matters"-Serie.

9:20

Schön, dass ihr wieder dabei seid.

9:22

Und ich schwöre, heute hört niemand heimlich zu.

9:26

Oder doch?

9:28

Wer weiß.

9:30

Na, habt ihr den Text aus der Lesung am Anfang erkannt?

9:34

Es war die deutsche Übersetzung von "A Cypherpunks Manifesto" von Eric Hughes.

9:40

Wenn man den Inhalt so hört, könnte der Text vor 10, 5 oder vor 2 Jahren oder gar in der vergangenen Woche geschrieben sein.

9:50

Er stammt jedoch aus einer Zeit, bevor das Internet den Mainstream erreicht hat

9:54

und meine persönlichen größten technischen Errungenschaften ein CD-Player mit Fernbedienung und ein Fernseher mit Kabelanschluss waren.

10:04

Eric Hughes und die Cypherpunks waren ihrer Zeit weit voraus.

10:10

Hughes ist ein Mathematiker, Kryptograph und einer der Mitbegründer der Cypherpunk-Bewegung.

10:16

Diese Bewegung entstand in den frühen 1990er Jahren und setzte sich für den Schutz der Privatsphäre durch den Einsatz von Kryptographie und anderen technischen Mitteln ein.

10:28

Eric Hughes beschreibt im "Cypherpunk Manifest", das er 1993 veröffentlichte, die Vision der Cypherpunks.

10:37

Er schreibt, dass es eine "Welt" zu schaffen, in der Privatsphäre ein Grundrecht ist und dieses durch die aktive Nutzung von Verschlüsselungstechnologien geschützt wird.

10:47

"Privacy is necessary for an open society in the electronic age."

10:54

Diesen ikonischen Satz schrieb Hughes genau 20 Jahre bevor Edward Snowden enthüllte,

11:00

als die NSA und andere Geheimdienste weltweit massenhaft private Kommunikation überwachten und dabei systematisch Daten von Bürgern, Unternehmen und Regierungen sammelten.

11:12

Die Cypherpunks – das Wort "Cypherpunk" ist übrigens ein Kofferwort, das sich aus den Begriffen "Cypher" – Englisch für Verschlüsselung – und "Punk" zusammensetzt –

11:22

waren also visionär und sahen voraus, welche Herausforderungen das elektronische Zeitalter für die Privatsphäre des Individuums mitbringen würde.

11:33

Die Cypherpunks waren "Punk", weil sie konventionelle Machtstrukturen herausforderten, eigenständige und unabhängige Technologien entwickelten,

11:43

bei der keine zentrale Autorität oder Erlaubnis erforderlich ist, um daran teilzunehmen oder sie zu nutzen.

11:50

Cypherpunks fragen nicht nach Erlaubnis.

11:57

Sie handeln und schaffen Handlungsoptionen für das Individuum durch den Code, den sie schreiben und öffentlich zur Verfügung stellen.

12:06

Es waren die Cypherpunks, die Technologien wie Bitcoin und PGP inspirierten.

12:12

In der heutigen Folge soll es aber vornehmlich nicht um die Cypherpunks gehen, sondern um ein Werkzeug, das die meisten von uns sicherlich täglich ausgiebig nutzen.

12:23

Um unser Smartphone und die Daten und Metadaten, die unsere Smartphones unentwegt über uns erzeugen.

12:31

Ich spreche aber heute mit jemandem, der den Cypherpunk sehr nahe steht oder den man durchaus auch als Cypherpunk bezeichnen kann.

12:41

Mit Max Hillebrand.

12:43

Max trägt zu mehreren Open Source Projekten bei, denn er ist der Meinung, dass Code reichlich vorhanden und nicht knapp ist.

12:52

Auch Max stellt seine Arbeit frei zur Verfügung, damit andere sie nutzen und verändern können.

12:59

Mit dem Code, das wir in der Zeit der Cypherpunks nutzen, ist es nicht nur eine Art und Weise, um zu verändern, sondern es ist auch eine Art und Weise, um zu verändern.

13:09

Max und ich sprechen in dieser Folge darüber, dass unsere Smartphones eigentlich nichts anderes als kleine, handliche, mit Sensoren bestückte Computer sind,

13:19

die sich zur Kommunikation mit anderen Computern verbinden müssen.

13:24

Wir analysieren und weiterleiten.

13:27

Hierbei entstehen Daten über unsere Daten, Metadaten.

13:32

Und diese verraten meist mehr über uns, als dass der eigentliche Dateninhalt tut.

13:39

Ich wollte das Thema Mobiltelefone und Metadaten eigentlich in dieser Folge abgehandelt haben.

13:45

Aber es ist zu groß. Daher wird es in der kommenden Privacy-Folge noch einmal um unsere Telefone und die von ihnen erzeugte Datenflut gehen.

13:55

Bevor es losgeht, dieser Podcast braucht keine Drittparteien.

14:00

Es gibt hier keine Werbung von Firmen, die euch über diesen Podcast gerne als Kunden gewinnen würden.

14:06

Hier gibt es nur euch, die Zuhörer und uns.

14:10

Wir sind ein Podcast-Signal.

14:13

Wenn euch das Signal, welches wir produzieren, einen Mehrwert bietet, gebt uns gerne etwas Wert in Form einer Lightning-Spende,

14:20

zum Beispiel über euren Podcast 2.0-Player, über Noster oder direkt über die Bitcoin- und Lightning-Adressen auf unserer Webseite zurück.

14:29

Wir decken mit den Spenden die Kosten zur Produktion des Podcasts und fördern darüber hinaus Projekte,

14:35

die die Adoption von Bitcoin vorantreiben.

14:40

Nun aber ab ins Gespräch mit Max Hillebrand.

14:44

Ja, Max, schön, dass du da bist. Ganz herzlichen Dank, dass du dir die Zeit genommen hast.

14:51

Freut mich, dass du in unserer Privacy-Serie teilnimmst.

14:54

Vielen Dank, Chris, für die Einladung und herzlichen Glückwunsch für das super schöne Format, das du geschaffen hast für diese Podcast-Serie.

15:02

Das ist wirklich etwas ganz Spannendes und Neues. Also eine sehr tolle Produktion.

15:06

Das freut mich sehr. Vielen Dank.

15:08

Ja, wir haben uns ja nach der ersten Folge, als sie draußen war, ein bisschen gechattet.

15:14

Und ich habe gemerkt, wow, mit dem Max muss ich unbedingt sprechen.

15:19

Das ist jemand, der hat sich ganz, ganz viel mit Privacy beschäftigt.

15:22

Und da wäre auch direkt meine erste Frage, wie kam es, dass du dich so intensiv mit dem Thema Privacy beschäftigt hast?

15:30

Ja, das kam irgendwie so ein bisschen unerwartet bzw. ungewollt.

15:38

Mich hat als erstes so die Ökonomie interessiert.

15:43

Und als ich dann Bitcoin gefunden habe, auch mehr und mehr die Technik, aber dann vor allem die Cypherpunk-Philosophie.

15:51

Da bin ich wirklich erst durch Bitcoin darauf gestoßen, dass Leute diese Idee haben,

15:58

wir können Kryptografie und andere Technologien nutzen, um einen privaten und sicheren Lebensraum in der digitalen Welt zu schaffen.

16:09

Und das fand ich extrem interessant, weil es zwar ein neues Thema für mich,

16:15

aber der Sinn für den Wert der Privatsphäre ist ganz klar erklärt durch die Ökonomie oder durch die Philosophie.

16:25

Dementsprechend war das ein neues Thema, auf dem ich mein altes Wissen sozusagen in einem neuen Blickwinkel erleben durfte.

16:36

Und das war dann sehr spannend.

16:38

Und inzwischen bin ich wirklich überzeugt, dass Privatsphäre ein essenzielles Werkzeug für eine freie Menschheit ist.

16:46

Und dementsprechend macht es sehr viel Spaß, an solchen Technologien zu arbeiten.

16:51

Ich finde das ganz interessant, dass du sagst, dass das Spaß macht, weil es macht ja – das habe ich ja in der ersten Folge auch gesagt –

16:56

es ist ja wie so ein Spiel, das man macht, um einen Schritt voraus zu sein.

17:01

Ja, ganz genau. Eine wichtige Frage im Thema der Privatsphäre oder Sicherheitsrauben ist, wer ist denn überhaupt der Angreifer?

17:11

Und vor wem willst du dich verteidigen? Und was willst du denn verteidigen?

17:16

Und was sind deine Werkzeuge, deine Güter, die du hast, um das eben zu bewerkstelligen?

17:23

Und solche Fragen stellt man sich normalerweise eigentlich nicht im alltäglichen Leben.

17:29

Aber es macht durchaus Sinn, sich diese Frage mal zu stellen und darüber zu meditieren.

17:35

Und man sieht, dass es im digitalen Zeitalter wirklich Dinge gibt, vor denen man sich schützen will.

17:43

Und was aber auch noch so viel Spaß macht, an dem ist es, es gibt Technologien, die absolut gut funktionieren.

17:52

Also es kann sehr schnell ein paranoider Blickwinkel werden.

17:57

"Oh, ich werde verfolgt von all den bösen Leuten" und so weiter.

18:01

Aber das Tolle ist, es gibt sehr viel Hoffnung und sehr viel positiven Blick, den man haben kann,

18:10

dadurch, dass es eben wirklich Werkzeuge gibt, die man heute nutzen kann,

18:14

um sofort, instantiös eine enorme Verbesserung zu erleben.

18:19

Wir wollen heute so ein bisschen über Mobiltelefone sprechen.

18:23

In der ersten Folge, denke ich, hat sich am Ende herauskristallisiert,

18:27

dass ein Datentracking oder eine Surveillance ganz stark auf Mobiltelefone konzentriert ist.

18:36

Und da würde ich dich ganz gerne fragen, wieso ist es insbesondere im Hinblick auf Mobiltelefone relevant,

18:43

sich Gedanken über Privacy beziehungsweise über Datentracking zu machen?

18:47

Das Mobiltelefon ist ja auch nur ein Computer.

18:51

Und der Computer ist der Zugang zur digitalen Welt.

18:55

Und so wie Hal Finney schon gesagt hat, der Computer kann genutzt werden,

19:00

nicht nur, um die Leute zu versklaven, sondern um sie auch zu befreien.

19:04

Der Computer ist ein sehr starkes, sehr kräftiges Werkzeug.

19:09

Und die Frage ist, wer kontrolliert dieses Werkzeug?

19:12

Bist du das oder ist das eine Firma, eine Regierung oder irgendein anderer Dritter,

19:18

der Kontrolle über deinen Rechner hat?

19:21

Und Leute haben jetzt schon seit 40 Jahren oder so,

19:27

der Computer immer mehr genutzt von Leuten.

19:31

Und das hat eben ganz große Vorteile.

19:34

Wir können viel rechnen, wir können kommunizieren und so weiter.

19:38

Aber das kann auch viele Nachteile haben,

19:40

wenn der Computer eben von jemand anderem kontrolliert wird als dem Endnutzer.

19:45

Und warum ist dann also das Smartphone so wichtig?

19:48

Es ist der Computer oder der Formfaktor eines Computers, der quasi jeder hat.

19:53

Heutzutage gibt es einige Leute, die haben nicht mal einen Laptop- oder Desktop-Computer,

19:58

noch viel weniger. Aber so gut wie jeder hat ein Smartphone heutzutage.

20:03

Und wie gesagt, das bringt super tolle Möglichkeiten,

20:06

weil jetzt sind wir quasi fast alle online miteinander verbunden.

20:10

Aber das heißt eben auch, es gibt viele Angreifer draußen,

20:14

die jetzt eine sehr breite Fläche an Potenzialen Victims hat.

20:21

Dementsprechend kann mit einem sicheren Handy sehr viel Gutes getan werden

20:27

für deine Privatsphäre und Sicherheit.

20:30

Denn es ist eben der Default-Zugang zum Cyberspace.

20:35

Ja, ich finde das ganz interessant, dass du sagst,

20:37

das Smartphone ist eigentlich ein Computer, den man mit sich trägt.

20:41

Und man ist vermeintlich selber in Kontrolle darüber.

20:46

Aber das hast du jetzt ja schon angedeutet, das muss nicht so sein.

20:49

Wer würde einen denn überhaupt auf dem Smartphone tracken wollen?

20:54

Ja, das sind grundsätzlich immer die Computer, mit denen du kommunizierst.

21:01

Weil ein Computer an sich ist zwar nützlich, man kann offline Sachen machen,

21:06

aber es wird erst richtig interessant, wenn wir auch wirklich online gehen

21:10

und uns mit anderen Computern vernetzen.

21:12

Aber hier spricht dann eben dein Computer zu anderen

21:17

und ist auch über Mittelsmänner.

21:21

Also jetzt in dem Gespräch, das wir zwei, Chris und Max, jetzt hier haben,

21:25

das sind nicht nur unsere zwei Computer, die sich direkt verbinden,

21:29

sondern da ist auch noch hier in unserem Fall Riverside dazwischen,

21:33

plus unsere Internet Service Provider und so weiter.

21:37

Also hier gibt es Firmen und staatliche Unternehmen sozusagen,

21:44

die ein Interesse haben und die Möglichkeit haben,

21:47

wirklich auch die Daten zu kopieren und aufzubewahren und zu analysieren.

21:52

Also all die Internetkabeln, die großen Internetkabeln,

21:56

die die Kontinenten miteinander verbinden und so weiter,

21:59

haben Schnittstellen, die ganz klar überwacht werden.

22:04

Und im Sinne von, die NSA speichert einfach mal alles in ihren großen Datencentern

22:09

und schaut, wie es später ausgewertet werden kann, diese Daten.

22:13

Aber auch natürlich die Developer von Applikationen,

22:17

die wollen auch gerne wissen, wer sind denn überhaupt meine Nutzer

22:21

und was mögen sie von meiner App und was nicht.

22:25

Diese Information können sie natürlich nutzen, um die App besser zu machen.

22:30

Deswegen machen es so viele.

22:33

Aber es heißt halt, dass jetzt der Developer auf einmal sehr viel Information

22:37

über all seine Nutzer auf einem zentralen Server gespeichert hat.

22:41

Und wenn der dann gehackt wird zum Beispiel,

22:44

oder auch wenn der Developer sich denkt,

22:47

jetzt habe ich hier schon einige viele Nutzer und viele Daten von denen,

22:51

damit kann ich jetzt ja irgendwie abhauen und auf nicht so ethische Arten und Weisen

22:55

noch mal gut Geld abstauben.

22:58

All das sind durchaus Möglichkeiten.

23:01

Ja, ich finde das ganz interessant, dass du das hervorgehoben hast,

23:04

dass auch wenn wir beide jetzt miteinander sprechen, vermeintlich privat,

23:08

dass es nicht nur unsere beiden Computer sind, die verbunden sind,

23:11

sondern dass wir uns über einen Server, eine Drittpartei,

23:14

in dem Fall, wie du sagst, Riverside, verbinden und unsere Daten dort

23:18

ausgetauscht werden oder zusammenlaufen und sich dann mit unseren Rechnern

23:21

wiederum verbinden.

23:24

Ich glaube, das muss man sich immer vor Augen halten.

23:28

Ja, genau.

23:31

Und auch das Ding ist, dass vor allem das Smartphone auch immer schlauer wird

23:35

oder immer eine bessere Hardware hat.

23:38

Jetzt hat der Computer nicht nur viel Rechenleistung, sondern auch eine Kamera,

23:42

ein Mikrofon, ein GPS und einen Orientierungssinn und so weiter.

23:48

Das heißt, es werden Gigabyte an Daten generiert

23:55

und manchmal gespeichert auf dem Handy und dann eben auch Zugang

24:00

zu Applikationen gegeben auf diese Daten.

24:03

Facebook zum Beispiel kann genau sehen, wo ist denn der Nutzer aktuell?

24:09

Und diese Information kann dann natürlich von deinem Handy

24:12

auch an den Server der Developer geschickt werden.

24:15

Also je stärker der Computer ist, desto mehr kann er sowohl genutzt werden,

24:22

um den Nutzer zu kontrollieren oder zu befreien.

24:25

Du hast da jetzt was ganz Interessantes angesprochen.

24:27

Und zwar geht es jetzt nicht nur darum, was wir konkret austauschen,

24:32

also über den Inhalt, den wir uns austauschen,

24:34

sondern darum, was noch alles an Daten bereitsteht über diese Kommunikation.

24:40

Ich habe das in der letzten Folge schon angesprochen.

24:43

Stichwort Metadaten.

24:46

Da nochmal die Frage an dich.

24:48

Was sind Metadaten und warum sind sie überhaupt so relevant?

24:52

Ja, also die Daten in dieser Metapher sind quasi so das Hauptthema,

24:57

also in unserem Fall die Wörter, die wir sprechen.

25:00

Also das im Audioform, das ist die Hauptdatei, die herumgeschickt wird.

25:05

Aber es gibt dann eben auch noch Metadateien.

25:08

Dateien, die nicht der Hauptgrund sind, aber trotzdem herumgereicht werden im Internet.

25:14

Und das sind zum Beispiel so Sachen wie vielleicht die IP-Adresse

25:18

oder so Sachen wie wie groß ist denn dein Bildschirm oder wie viele Pixel hat er?

25:24

Was für ein Operationssystem hast du denn gerade?

25:27

Was ist die Version deines Browsers?

25:30

All diese Informationen werden, wenn du das Internet benutzt,

25:35

von deinem PC zu anderen PCs gesendet.

25:38

Hauptsächlich damit das System gut funktioniert und die Webseiten auch gut aussehen usw.

25:44

Aber das kommt halt auch mit dem Nachteil,

25:47

dass wenn du jetzt zum Beispiel zwei verschiedene Webseiten besuchst,

25:52

die zwei Serveroperators herausfinden können, dass du der gleiche Nutzer bist.

25:58

Das heißt, wenn du mehrfach das Internet nutzt, ist auf einmal klar,

26:03

dass das die gleiche Person ist.

26:06

Nicht nur aus dem Grund, was sind genau die Suchbegriffe, die eingegeben worden sind,

26:12

sondern bei so Sachen wie Metadaten, wie groß ist der Bildschirm.

26:16

Und das ist ebenfalls ein Problem, wenn wir zum Beispiel Verschlüsselungen nutzen.

26:21

Daher kommt das berühmte Sprichwort des NSA-Chefs,

26:26

wir töten Menschen basierend auf der Metadaten.

26:30

Das war eben im Anspruch, dass jetzt nutzen Leute auf einmal Verschlüsselungen

26:35

und wir können nicht mehr genau lesen, was denn hier diese zwei Leute miteinander reden.

26:40

Die Hauptdateien wurden verschlüsselt, aber das Problem, die Metadaten sind noch im Klartext.

26:48

So Sachen wie zum Beispiel, wie lang ist denn die verschlüsselte Nachricht?

26:54

Oder wie ist die IP-Adresse oder die Bildschirmgröße und so weiter.

26:59

Und dem Angreifer hier ist das eben, er braucht nicht 100 Prozent perfekte Informationen

27:06

und alle Informationen.

27:08

Der Angreifer muss eben nicht die perfekte Information haben.

27:11

Er braucht nur eine gut genuge Abschätzung haben,

27:15

dass das auch wirklich ein interessantes Ziel ist.

27:18

Und dann wird eben die Drohne mit der Bombe losgeschickt.

27:23

Selbst wenn die Hauptdatei verschlüsselt war,

27:26

aber es eben noch genug Metadaten zum Analysieren gab.

27:30

Wenn wir nochmal zurück zum Mobiltelefon gehen und uns darüber bewusst sind,

27:35

dass wir auch nicht nur Inhalte, sondern auch Metadaten imitieren,

27:40

auf welchen Ebenen können Daten auf dem Mobiltelefon getrackt werden?

27:45

Ja, das ist zum einen natürlich auf einer Hardware-Ebene.

27:50

Also was sind denn die physischen Sensoren, die es bei dir im Handy gibt?

27:55

Und da ist sowas wie zum Beispiel Bluetooth oder WiFi oder das Telefonnetzwerk,

28:01

das Klassische, der GPS zum Beispiel, die Kamera natürlich.

28:08

All das sind verschiedene Sensoren, die Daten aufnehmen und speichern

28:14

und dann eben analysiert oder genutzt werden können.

28:20

Dann die nächste große Ebene ist das Betriebssystem.

28:25

Ein Computer verhält sich sehr anders, die gleiche Hardware verhält sich sehr anders.

28:32

Es kommt darauf an, was für eine Software du darauf installierst, logischerweise.

28:37

Und du kannst zum Beispiel auf einem Handy iOS oder Google Android haben

28:43

oder sowas wie GrapheneOS, was wir bestimmt später nochmal genauer leuchten werden.

28:50

Und hier heißt das also, dass im Fall von zum Beispiel dem Google Android-System

28:56

ist der Google Server sozusagen, der Computer von Google,

29:01

direkt im Operating System gehardcoded sozusagen.

29:06

Deine Default Search Engine zum Beispiel ist Google oder der DNS Resolver.

29:13

Also wenn du irgendeine Domainadresse eingibst, wie Nodesignal.de,

29:17

dann fragst du erst einmal den Google Domain Name Server,

29:25

was für eine IP-Adresse ist denn das genau?

29:28

Also das Betriebssystem alleine trifft ganz viele Entscheidungen für den Nutzer,

29:34

was denn genau berechnet wird und welche anderen Computer sich denn genau verbunden werden.

29:41

Und dann ist wahrscheinlich der nächste Schritt, wo bekommst du denn überhaupt dein Internet her?

29:49

Hast du das von einem Wi-Fi-Hotspot irgendwo?

29:52

Dann ist die Frage, wie ist dieser Hotspot verbunden zum restlichen Internet?

29:57

Was ist da der Internet Service Provider?

29:59

Ist das irgendwie Telekom, das Glasfaser irgendwo gelegt hat?

30:04

Und hier natürlich, der Internet Service Provider kennt sehr viele,

30:11

nicht nur Metadaten, sondern auch Daten über dein Internetverhalten.

30:16

Und dann gibt es natürlich auch noch das Telefonnetzwerk.

30:23

Das heißt, hier gibt es viele Telefonmasten, mit denen sich das Handy verbinden kann.

30:30

Und hier auch wieder gibt es Internet Service Provider,

30:34

aber auch die Betreiber der Towers sind oft separate Firmen.

30:42

Die haben auch alle quasi noch so ihre Hand im Topf.

30:47

Und schlussendlich, was für Applikationen installierst du dir denn auf dem Handy?

30:55

Wenn du dir Closed Source Proprietary Software herunterlädst,

31:01

sowas wie Facebook.com, also die App,

31:04

da weißt du nicht genau, was für ein Code jetzt auf dem Handy läuft.

31:09

Das ist eine Black Box sozusagen.

31:12

Und du musst halt hoffen, dass hier nicht zu viele Metadaten

31:17

oder Daten an Dritte Parteien versendet werden.

31:21

Auf der anderen Seite gibt es Applikationen, wo der Quellcode offen ist

31:27

und wo du eben verifizieren kannst,

31:30

dass hier wirklich gar keine Daten an Dritte weitergeleitet werden

31:34

oder erst gar nicht gesammelt werden bei der Applikation.

31:37

Du hast jetzt schon dargestellt, dass Tracking auf einem Mobiltelefon

31:41

auf verschiedenen Ebenen erfolgen kann.

31:43

Also auf der Hardware, die Verbindung zum Telefonnetz,

31:46

also die Datenverbindung über das Betriebssystem oder die Apps.

31:51

Lass uns diese einzelnen Bestandteile mal angucken.

31:54

Wie erfolgt das Tracking über das Telefonnetz?

31:57

Und wie kann ich das vermeiden, wenn ich das nicht will?

32:00

Ja, das Telefonnetz wird quasi immer dann genutzt,

32:04

sobald du den Airplane-Modus ausgeschalten hast.

32:08

Dann steht da wahrscheinlich dran 4G, 5G oder LTE.

32:11

Und dann verbindest du dich zu einem oder wahrscheinlich eher so drei

32:16

oder fünf oder noch mehr von diesen Telefon-Türmen.

32:20

Und du verbindest dich hier quasi konstant.

32:23

Du pingst immer den Türmen und sagst,

32:26

"Hey, ich bin hier, das hier ist mein Username sozusagen.

32:30

Gibt es denn eine neue Nachricht für mich?"

32:32

Und der Tower Operator schaut in seinem Netzwerk nach

32:36

und gibt dir die Antwort.

32:38

Ein Nachteil von diesem System ist,

32:40

sobald du dich zu mehr als drei Türmen verbindest,

32:44

wird es auf einmal sehr einfach herauszufinden,

32:47

wo genau deine physische Location ist.

32:50

Also, das ist schon oft in Meter genau.

32:53

Und das ist nicht so schön,

32:55

wenn auf einmal Firmen genau wissen, wo du bist.

32:58

Das ist sehr wertvolle Information,

33:00

weil man kann sehr einfach z.B. ein Haus beklauen,

33:04

wenn man weiß, dass der Besitzer nicht zu Hause ist.

33:07

Und um das dann eben nicht zu nutzen,

33:09

die einfachste Möglichkeit ist es, in den Flugmodus zu gehen.

33:13

Hier wird dann auf Hardware-Ebene oder auf das Betriebssystem

33:17

Zugang zum Hardware-Teil quasi abgeschaltet.

33:21

Und das ist dann hoffentlich etwas besser.

33:24

Das Problem ist, dass der Computerchip

33:27

für das Telefonnetzwerk, der in deinem Handy drin ist,

33:31

ist leider auch eine Blackbox.

33:33

Das ist geschlossener Quellcode.

33:35

Wir haben keine Ahnung, was genau da drin los ist

33:38

und was hier genau für Signale wann gesendet werden.

33:41

Dementsprechend kann es sehr gut sein,

33:44

dass es hier irgendeine Backdoor gibt,

33:46

die sich trotzdem noch mit dem Telefonnetz verbindet,

33:49

obwohl du im Flugmodus drin bist.

33:52

Dementsprechend ist ein Handy, ein Telefon,

33:55

das gar keinen Telefonnetzwerkchip drin hat,

33:59

ist durchaus besser.

34:01

Zum Beispiel Tablets gibt es ja oft nur im Wi-Fi-only-Modus.

34:05

Und das hat dann wirklich durchaus den Vorteil.

34:08

Es gibt zum Beispiel ein Handy von Purism,

34:11

das Librem heißt das, glaube ich.

34:14

Das hat einen physischen Kill-Switch

34:16

zu diesem Telefonnetzchip.

34:19

Aber nichtsdestotrotz, selbst in diesem Hardcore-Open-Source-Hardware-Company

34:25

ist selbst dieser Chip Closed-Source und Proprietary.

34:29

Da haben wir mal wieder staatliche Regulierung zu danken,

34:32

dass die uns hier mit alter, unsicherer Technologie aufzwingen.

34:36

Ja, interessanter Aspekt.

34:38

Je mehr ich mich in dieses Thema reinfuchse,

34:41

höre ich das immer mehr,

34:43

dass diese Technologie mit den Telefonmasten und den SIM-Karten

34:46

eigentlich eine veraltete Technologie ist.

34:48

Wenn ich das richtig verstanden habe,

34:50

könnte man es ja einfach überspringen,

34:52

indem man sagt, okay, ich telefoniere jetzt über das Internet-Verschlüssel,

34:56

und nutze eben, wenn ich das wirklich darauf anlegen will,

35:00

die SIM-Karte gar nicht.

35:02

Ja, ganz genau.

35:04

Natürlich ist ein mobiles Netzwerk auch gut zu haben.

35:07

Und es gibt hier aber auch bessere und schlechtere Varianten.

35:10

Eine bessere Möglichkeit ist so etwas wie,

35:13

eine eSIM-Karte mit Bitcoin zu kaufen.

35:16

Silent.link ist hier eine gute Website.

35:19

Es gibt aber auch andere.

35:21

Das heißt, du musst dich zum einen hier nicht

35:23

auf die Daten und Bankdaten registrieren.

35:25

Und hier gibt es dann die Möglichkeit,

35:27

sagen wir mal, mit mehreren Computern zu arbeiten.

35:30

Also, du kannst zum Beispiel ein Handy haben.

35:33

Das ist so dein tägliches Handy mit all deinen Applikationen drauf.

35:38

Aber dieses Handy ist ausschließlich im Flugmodus.

35:41

Und dann hast du ein zweites Handy,

35:43

wo du dir eine eSIM-Karte installierst zum Beispiel.

35:46

Und wenn du dann Mobil-Internet brauchst,

35:49

schaltest du dieses Handy an,

35:51

gehst aus dem Flugmodus raus

35:53

und machst einen Wi-Fi-Hotspot auf für dein anderes Handy.

35:56

Du wirst wahrscheinlich relativ schnell herausfinden,

35:59

dass du so oft eigentlich mobiles Internet gar nicht brauchst.

36:02

Vor allem, wenn man zum Beispiel auch Kartendaten offline speichert.

36:07

Mit Open Street Maps kannst du ganz einfach

36:10

die Weltkarten herunterladen in ein paar Gigabyte

36:13

und kannst selber deine eigene Route-Kalkulation lokal machen.

36:18

Mit solchen Tipps und Ähnlichem ist es dann möglich,

36:23

auch das Handy zu nutzen, selbst wenn es offline ist,

36:26

und immer noch einen großen Vorteil davon zu haben.

36:29

Viele der modernen Software ist so gebaut,

36:31

dass man immer einen dritten Server braucht.

36:34

Google.com, Facebook.com, etc.

36:37

Aber das muss so nicht sein.

36:39

Es gibt andere Alternativen,

36:41

wie du dein Handy extrem nützlich brauchen kannst,

36:46

ohne dich mit dritten Servern zu verbinden.

36:49

Lass uns noch kurz über das Tracking,

36:51

über das Betriebssystem sprechen.

36:53

Du hast ja schon angedeutet,

36:55

wenn ich jetzt ein Telefon habe mit Google Android,

36:58

dann ist Google dort so etwas wie im God-Mode

37:00

und hat im Grunde Kontrolle über alle Dinge,

37:03

zum Beispiel auch über dein Keyboard,

37:05

und weiß, was du tippst.

37:07

Und der Google Chrome-Browser weiß, wonach du suchst

37:10

und welche Webseiten du besuchst.

37:12

Wie würdest du das einschätzen?

37:14

Was trackt Google Android?

37:16

Ja, so wie du das ansprichst, quasi alles.

37:20

Die Keyboard-Applikation ist geschrieben von Google,

37:23

Close Toys.

37:25

Da wissen wir wahrscheinlich auch nicht genau,

37:27

was für Daten hier gespeichert werden

37:29

und dann an wen diese Daten weitergeleitet werden,

37:32

an welche anderen Applikationen.

37:34

Dann natürlich Fotos.

37:36

Die Kamera-App ist von Google

37:38

und die Galerie-App ist von Google.

37:40

Und bei Default werden ja wahrscheinlich

37:42

auch deine Daten auf der Cloud von Google noch gespeichert.

37:45

Also all die Bilder hast du in Backup bei Google.

37:48

Die Kontakte natürlich,

37:50

die werden auch synchronisiert über Google.

37:52

Und dann so Sachen wie auch zum Beispiel,

37:54

was für Wi-Fi-Netzwerke bist du verbunden

37:57

und welche hast du gespeichert?

37:59

Das Clipboard zum Beispiel auch.

38:02

Wirklich sehr, sehr viel.

38:04

Das Ding ist auch, dass jetzt inzwischen

38:06

die AI und Large Language Models und so weiter

38:09

so effizient sind,

38:11

dass diese großen Datenmengen

38:14

auch lokal auf dem Handy aufbereitet werden können

38:17

und dann zusammengefasst an Google geschickt werden können.

38:21

Ein großer Punkt ist auch noch

38:24

das Google Play Service Framework.

38:27

Das ist eine so eine Art Dependency

38:31

für viele Applikationen.

38:33

Wenn du auf Android eine Applikation bauen willst,

38:36

dann kannst du dieses Google Play Service Framework nutzen,

38:40

um eben Features vom Handy zu nutzen.

38:43

Aber das Problem auch wieder hier.

38:45

Es ist komplett Closed Source

38:47

und wir wissen nicht genau, was vor sich geht.

38:50

Und es hat absolute Super User Privileges.

38:53

Also dieses Google Play Service Framework

38:55

sieht alles und kann alles ändern sozusagen.

38:59

Das ist durchaus ein großes Problem.

39:03

Ich hatte da mal so einen Eye-Opening Moment,

39:05

als ich Moon Wallet benutzt habe,

39:07

was ja eigentlich eine sehr,

39:10

ich würde sagen, seriöse Bitcoin Wallet ist.

39:13

Und eine Frage innerhalb der App

39:16

gibt es den Support Button. Und ich habe eine Frage an den Support geschrieben.

39:20

Und der Support hat mir dann aber an meine Google E-Mail geantwortet,

39:24

mit der ich mich mit meinem Android Telefon registriert habe.

39:27

Und das war meine E-Mail Adresse mit Klarnamen.

39:30

Also Google kennt alle Apps, die ich installiert habe.

39:34

Und im Zweifelsfall läuft die Kommunikation auch darüber.

39:38

Ja, und du sprichst noch eines der größten Probleme an,

39:43

das habe ich schon ganz vergessen.

39:45

Du brauchst einen Account, um das Operationssystem erst einmal zu nutzen.

39:49

Das ist ja auch schon sehr frech.

39:54

Du darfst deinen Computer nur nutzen,

39:56

wenn du dich bei mir registrierst.

39:58

Okay.

40:01

Ja, und mittlerweile musst du diesen Account,

40:03

ja, glaube ich, auch verifizieren mit einer Telefonnummer.

40:06

Ja, daraus.

40:08

Und auch diese Burner-Telefonnummern,

40:11

diese einmal nutzenden Telefonnummern, sind auch alle geblockt.

40:15

Es wird ja wirklich sehr viel Druck gemacht,

40:17

dass du dich mit einer persönlichen Telefonnummer anmeldest.

40:24

Und auch diese hier, im Sinne von Privatsphäre,

40:29

gibt es dort absolut nichts.

40:31

Der Telefonprovider hat deinen Personalausweis

40:36

und weiß, wo du wohnst, was für ein Bankkonto du hast

40:40

und öffentlich sogar auch, wie viel Geld drin ist,

40:43

oder ob du gute Schuhe hast.

40:45

Das ist wirklich einiges an Information, was hier preisgegeben wird.

40:49

Was denkst du, warum sammelt Google all die Daten?

40:52

Na, zum einen natürlich, um einen besseren Service zu geben.

40:55

Wie mit deinem Beispiel hier gerade.

40:58

Du hast ein Problem mit deiner Applikation

41:00

und die Developer können dir ganz einfach eine E-Mail schreiben

41:03

und dir persönlich antworten.

41:05

Das ist ein cooles Feature. Das ist wichtig.

41:10

Oder auch so Dinge wie die Google Cloud.

41:12

Das ist ein supernützlicher Service.

41:14

Du wirst deine Daten quasi nie verlieren.

41:17

Du hast sie synchronisiert auf all deinen Handys oder Geräten.

41:22

Du kannst einen sehr guten Service anbieten,

41:26

wenn du extrem viel über deinen Nutzkunde weißt.

41:30

Und du kannst es eben auch optimieren.

41:33

Das ist quasi der Algorithmus von Twitter und YouTube usw.,

41:38

wo jeder Nutzer ein bisschen ein anderes Erlebnis mit der Applikation hat,

41:44

weil der Content eben maßgeschneidert ist auf den Endnutzer.

41:49

Und je mehr du über den Endnutzer weißt,

41:51

desto besser kannst du ihm das nächste Video vorstellen.

41:55

Das ist quasi natürlich einer der größten Dinge.

41:58

Man kann sehr viel Geld verdienen, wenn man sehr viel über andere Leute weiß.

42:03

Weil viele Leute sind bereit, sehr viel Geld zu bezahlen,

42:07

um diese Informationen auch zu bekommen.

42:10

Und hier reden wir natürlich hauptsächlich von Werbungen.

42:14

Googles Hauptbusiness sozusagen ist Werbungen.

42:17

Und sie sind so gut, um Werbungen zu verkaufen,

42:21

weil sie so viel über den Endnutzer wissen,

42:24

dass sie dann wieder die perfekte Werbung anbieten können.

42:27

Wenn du als Unternehmen Leute über dein Produkt aufmerksam machen willst,

42:31

kannst du entweder in die Zeitung gehen und hier ein Zeitungsinserat schalten.

42:37

Und vielleicht tausend Leute lesen die Zeitung heutzutage noch.

42:41

Und die meisten sind alt oder nicht wirklich deine Zielgruppe.

42:48

Und bei Google kannst du halt mal easy 4 Milliarden Menschen erreichen.

42:54

Und dann gezielt nur die Leute,

42:57

die auch wahrscheinlich an deinem Produkt interessiert sind.

43:01

Also Marketing ist ein interessantes oder gutes Geschäft.

43:07

Aber es wird halt um einiges besser,

43:09

wenn sehr viele Daten über die Endnutzer preisgegeben werden.

43:12

Lass uns mal über das Tracking in Apps sprechen.

43:15

Wie genau funktioniert das in Apps und wie wiederum kann ich das vermeiden?

43:20

Ja, also die Software, die du auf deinem Computer laufen lässt,

43:24

verändert das Verhalten des Computers.

43:27

Das ist so beim Basis-Operationssystem,

43:31

aber natürlich auch bei den Applikationen und den Software,

43:35

den du drauf installierst.

43:37

Und hier gibt es grob gesagt zwei Kategorien.

43:41

Es gibt den geschlossenen Code, das ist die Blackbox.

43:44

Und es gibt den offenen Source Code, da kannst du Sachen verifizieren.

43:48

Und das Problem von diesen Blackboxen ist,

43:50

du weißt halt wirklich nicht, was für Daten werden hier gespeichert,

43:54

was für Sensoren werden genutzt,

43:56

was wird danach mit den Informationen gemacht

43:58

und wohin werden sie denn geschickt?

44:00

Das ist ein ganz großes Problem.

44:02

Denn sobald du eine Applikation installierst,

44:05

gibst du dieser Applikation sozusagen Superkräfte über deinen Computer.

44:11

Und du brauchst ein sehr hohes Vertrauen zu den Developern,

44:15

weil sie können dir entweder ein super schwieriges Problem lösen

44:20

oder dich halt echt richtig übers Ohr ziehen.

44:22

Was kannst du dagegen tun?

44:24

Zum einen sei dir bewusst, was für Applikationen du installierst.

44:28

Wahrscheinlich solltest du offene Well-Code-Applikationen bevorzugen.

44:34

Es gibt sehr viele offene Alternativen zu den geschlossenen Software-Projekten.

44:39

Dann aber auch kannst du über dein Operationssystem dich ein bisschen absichern,

44:45

sodass die Apps nicht Superpowers über dein Handy haben.

44:49

Android macht das eigentlich sogar relativ gut.

44:52

Es generiert quasi eine Virtual Machine,

44:55

also einen separaten emulierten Computer für jede Applikation.

45:01

Das ist grundsätzlich ein relativ sicheres Verfahren.

45:08

Und du kannst dann im Operationssystem eine Applikation Zugriff zu den Sensoren

45:16

oder Dateien gewähren oder eben verweigern.

45:20

Da gibt es in den Einstellungen die Permissions sozusagen,

45:25

wo du siehst, welche Applikation kann denn auf meine Kamera zugreifen zum Beispiel.

45:32

Und hier kannst du dann einstellen, okay, diese Applikation darf das nicht,

45:37

weil es kann wirklich sehr gut sein, dass die Taschenrechner-Applikation

45:42

Zugriff auf Kamera und Netzwerk und all deine Bilder hat.

45:47

Aber warum? Du brauchst die App nur, um kurz was zusammenzurechnen.

45:52

Aber der Developer hat vielleicht irgendwo ein Feature versteckt in den Settings,

45:57

wo du den Quer-Code scannen kannst oder irgendwie sowas.

46:00

Und deswegen braucht er Zugriff zur Kamera.

46:03

Aber die Frage ist, willst du diesem Developer wirklich Zugriff zu deiner Kamera geben?

46:09

Nicht nur jetzt einmalig, sondern wirklich auch für die Zukunft.

46:13

Das heißt, es lohnt sich ja wirklich, einmal die bestehenden Permissions im Handy durchzugehen,

46:19

um zu schauen, will ich wirklich dieser Applikation Zugang zu diesen Dingen geben?

46:26

Auch noch hier ein spannender oder ein interessanter Punkt ist,

46:29

man kann einstellen, du musst jedes Mal fragen, um diese Permissions zu bekommen.

46:36

Also oft, sagen wir mal, in Signal zum Beispiel, oft willst du hier nur schreiben.

46:42

Das heißt, du gibst keinen Zugang zum Mikrofon.

46:45

Aber ab und zu willst du eine Sprachnachricht machen.

46:48

Das heißt, wenn du dann auf das Sprachnachricht-Symbol klickst,

46:51

dann kommt ein Pop-up, hey, Signal will auf dein Mikrofon zugreifen.

46:55

Willst du dem denn zustimmen?

46:57

Und dann kannst du sagen, ja, dieses einmal erlaube ich das.

47:00

Und das nächste Mal, wenn ich die Applikation nutze, nicht mehr.

47:03

Du hast jetzt die Permissions gerade schon gut angesprochen.

47:06

Es gibt ja in den Apps versteckte Tracker,

47:10

die bestimmte Sachen über die Nutzungsdauer der App und auch darüber hinaus,

47:16

also wenn du die App nicht mehr benutzt, tracken.

47:19

Welchen Zusammenhang gibt es zwischen den Berechtigungen,

47:22

den Sensoren oder der Kamera und diesen Trackern,

47:25

die in der App im Code versteckt sind?

47:28

Naja, also wenn die Applikation keinen Zugang zur Kamera zum Beispiel hat,

47:34

dann kann auch der der Tracker-Funktion in der Applikation nicht auf die Kamera zugreifen.

47:41

Das heißt hier, das Permission Management auf Operationsebene ist stärker sozusagen

47:48

und stellt eben sicher, dass kein Teil der Applikation Zugang zu diesen Sensoren hat.

47:54

Das heißt nicht, dass eine Applikation absolut gar nichts trackt.

47:58

Das kommt da wirklich darauf an, was die Developer in dem Code geschrieben haben.

48:04

Und das heißt hier wieder der erste Tipp, installiere nur offene Software

48:09

und freie Software von reputatiblen Developern.

48:13

Das hilft hier viel dagegen.

48:15

Und dann kann man auch in den Einstellungen jeder Applikation nochmal rumschauen,

48:21

ob es hier Verbesserungen gibt für die Privatsphäre.

48:24

Man kann sich zum Beispiel oft opt-out von dem Bug-Report-Tracking oder Feedback,

48:31

sodass falls die Applikation crasht, wird automatisch die Logs an die Developer geschickt zum Beispiel.

48:39

Hauptsächlich damit sie schauen können, warum es kaputt ist und damit sie es reparieren können.

48:43

Aber dem willst du vielleicht nicht zustimmen, weil da könnten ja sensitive Daten in den Logs drin sein.

48:50

Hier macht es Sinn, in Applikationen nochmal in den Privatsphäre-Einstellungen durchzustöbern

48:57

und zu schauen, ob man hier nicht ein paar Verbesserungen machen kann.

49:01

Aber das kommt natürlich sehr darauf an, auf jede Applikation

49:05

und ob die Developer solche Möglichkeiten überhaupt eingebaut haben.

49:08

Kennst du diese Plattform Exodus Privacy, wo du für Android-Apps nachgucken kannst,

49:14

welche Codeschnipsel von welchen Trackern in der App gefunden wurden?

49:19

Ja, genau. Das ist auch noch ein gutes Werkzeug.

49:22

Ja, auch noch hier zum Beispiel ein Ding ist, wenn man ein VPN nutzt,

49:26

kann man hier auch komplette Domains blocken sozusagen.

49:30

Oder man braucht nicht mal ein VPN dafür.

49:32

Da gibt es auch Firewall-Applikationen, wo dann zum Beispiel alle Google-Domains geblockt sind.

49:38

Das heißt, selbst wenn eine Applikation eine Google-Font, also das Schriftbild, nutzt,

49:45

verbindet sich die App jedes Mal zum Google-Server und downloadet das Schriftbild.

49:51

Und hier kannst du eben auf Firewall- oder VPN-Ebene sagen, all diese Domains sind nicht erlaubt.

50:01

Über VPNs möchte ich nochmal in einer separaten Folge sprechen.

50:04

Vielleicht kann ich dich dafür gewinnen. Aber ein interessanter Hinweis, das kannte ich noch nicht.

50:09

Max, du hast jetzt ganz viele Details genannt.

50:12

Diese Folgen zu Privacy, die ich mache, sollen einerzeit so zu dienen,

50:16

dass ich das Thema für mich nochmal so aufrolle.

50:18

Ich hoffe aber, ich kann auch den ein oder anderen dafür begeistern,

50:22

sich mehr mit dem Thema Privacy zu beschäftigen.

50:25

Was würdest du denn jemandem raten, der jetzt in Sachen Privacy beginnen möchte?

50:30

Wo startet man am besten?

50:32

Ich glaube, man startet am besten mit dem Mindset.

50:35

Denn es ist, glaube ich, wichtig zu realisieren, dass es ein Problem gibt,

50:39

dass man dem sich bewusst ist.

50:42

Das ist, glaube ich, der erste Schritt, der bei den meisten Leuten noch fehlt.

50:46

Sie wissen einfach nicht, dass es wirklich krasse Gefahren hier im digitalen Zeitalter gibt.

50:53

Aber auch bleibend beim Mindset ist es nicht alles nur pessimistisch und paranoid,

50:59

sondern es gibt wirklich magische Werkzeuge, die genutzt werden können,

51:03

um dein digitales Leben auf unglaubliche Art und Weise zu verbessern.

51:09

Das ist ein Bitcoin-Podcast. Wir Bitcoiner verstehen das ja zumindest so ein bisschen.

51:13

Was das für einen Unterschied machen kann, wenn du dein Geld upgradest,

51:18

vom alten Fiat-System zum neuen Bitcoin-System.

51:22

Dein Leben ist unbeschreiblich besser, interessanter.

51:27

Und ähnlich, vielleicht nicht auf so ganz krassen Level, aber wirklich auf ähnlichem Level,

51:32

ist es mit all den anderen freien Softwares auch.

51:36

Bitcoin ist die offene, freie Software fürs Geld.

51:39

Aber es gibt offene und freie Software wirklich für jede Applikation,

51:44

die du haben möchtest im Internet.

51:46

Das heißt, schau dir einfach an, was dein aktuelles Setup ist.

51:51

Schau, wo du die Blackboxen verwendest und dann suche dich nach Alternativen um.

51:58

Denn es gibt sie und du kannst dein Setup Schritt für Schritt immer ein bisschen verbessern.

52:04

Es ist wahrscheinlich nicht nötig, dass du jetzt alles stehen und liegen lässt

52:08

und ein komplettes Leben auf den Kopf stellst und versuchen willst,

52:12

das perfekte Setup für dich hinzubekommen, weil das gibt es nicht.

52:17

Es gibt nur ein Setup, das immer noch ein bisschen besser gemacht werden kann.

52:21

Aber auch das Schöne ist, dass die ersten Schritte,

52:25

sobald man sich mal über die Privatsphäre ein bisschen mehr Gedanken machen kann,

52:29

die ersten Schritte haben wahrscheinlich die größten Auswirkungen.

52:33

Also einfach auch nur so Sachen wie zum Beispiel das Basisbetriebsoperationssystem zu ändern

52:39

oder vielleicht nicht mehr so viel auf Facebook posten oder auch mal offline Maps,

52:44

nicht nur Google zu nutzen. All diese kleinen Schritte, wenn man das mal anfängt,

52:49

das ist eine gigantische Verbesserung und es kostet wirklich nicht viel,

52:53

weder Zeit noch Geld. Dementsprechend habe Mut, dich ein bisschen zu verbessern

52:59

und habe das Vertrauen, dass es ein ähnlich spannendes Kaninchenbau ist wie der von Bitcoin.

53:05

Das freut mich, dass du das genauso siehst, weil ich habe das so erfahren.

53:08

Ich habe das jetzt im letzten Jahr erfahren oder anderthalb Jahre,

53:12

in denen ich mich jetzt mit Privacy beschäftige.

53:15

Es sind kleine Schrittchen, die aber große Freude bereiten.

53:19

Und ich kriege keine Werbung mehr. Ich habe nirgendwo mehr digitale Werbung.

53:24

Das ist der Hammer. Das ist cool.

53:27

Ja, es ist wirklich. Und das merkt man erst mal nach einer Weile,

53:32

wenn man wirklich sein Setup verbessert hat.

53:35

Und dann sieht man, wie andere Leute ihren Computer nutzen

53:39

und wie sie auf YouTube, auf dem iPhone, auf der YouTube App schauen.

53:44

Es kommen alle 30 Minuten Werbungen von zwei Minuten.

53:48

Und der Algorithmus ist krass mit Thumbnails.

53:53

Also wirklich ganz bizarr.

53:56

Und dann habe ich genauso wie du realisiert,

53:59

das habe ich komplett erfolgreich aus meinem Leben verbannt.

54:04

Und das fühlt sich echt gut an.

54:07

Am Ende der ersten Folge habe ich einen Clip abgespielt

54:11

aus der Dokumentation "Mysterium Satoshi" von Arte.

54:15

Und ganz zu Beginn der Dokumentation kommt ein Satz,

54:19

der hat total mit mir resoniert.

54:22

Und ich würde gerne hören, was du darüber denkst.

54:25

"In einer Ära der Selbstdarstellung

54:27

ist das Waren der Privatsphäre ein revolutionärer Akt."

54:30

Was denkst du darüber?

54:32

Ja, das ist wirklich schön gesagt.

54:35

Ich glaube, die soziale Ebene, das menschliche Miteinander sozusagen,

54:40

hängt sehr von der Technologie ab.

54:44

Wenn wir Menschen andere Technologien haben,

54:47

dann verhalten wir uns anders.

54:50

Und ich glaube, dass wir vor allem seit 1970

54:54

und in den letzten 20 Jahren oder so,

54:57

als wir das Internet gebaut haben,

55:00

wahrscheinlich aufgrund der VIA-Technologie,

55:03

das vielleicht nicht optimal ist.

55:07

Denn diese Selbstverherrlichung,

55:10

wie man sie auf Instagram und YouTube und so weiter sieht,

55:14

ist ein bisschen komisch, finde ich.

55:17

Ich glaube, es hat einen sehr hohen Wert,

55:20

wenn man sich um seine eigenen Sachen kümmert

55:24

und selber versucht, so gut wie möglich zu sein,

55:28

ohne dass andere unter die Nase zu reiben müssen.

55:32

Und jetzt haben wir mit Facebook, Instagram, Twitter, YouTube und so weiter

55:38

natürlich ganz tolle Möglichkeiten des Informationsaustausches und so weiter.

55:45

Aber es ist halt durchaus einfach,

55:49

zu viel über sich selber preisgeben zu lassen.

55:53

Und das Problem ja auch natürlich ist, das Internet vergisst nicht.

55:57

Also was du heute mal sagst, ist noch für lange Zeit veröffentlicht.

56:01

Das kann auch ein großes Problem sein.

56:04

Und hier ist, glaube ich, die Counter-Kultur aktuell ganz klar.

56:08

Jemand, der ohne Handy rumläuft, das ist der richtige Rebell heutzutage.

56:12

Jemand, der wirklich eine Konversation für noch ein paar Stunden

56:16

aufrecht erhalten kann, ohne ständig aufs Handy zu gucken.

56:20

Das kommt heute nicht mehr so oft vor,

56:23

aber ist, glaube ich, durchaus ein interessantes Leben.

56:27

Ja, auf jeden Fall. Ich empfinde das auch so.

56:31

Obwohl das Handy bei mir im Alltag schon auch eine große Rolle spielt

56:35

und ich sehr viele Dinge damit mache. Es ist halt ein nützlicher kleiner Computer.

56:39

Aber ich glaube, es ist an der Zeit, dass wir uns das Internet zurückholen.

56:43

Das Internet steht mittlerweile fast synonym mit den großen Konzernen.

56:48

Google, Meta, also sprich Facebook, die Instagram und WhatsApp betreiben noch.

56:54

Und das ist im Grunde das Internet für uns geworden.

56:57

Aber das Internet ist eigentlich ein freies Netzwerk.

57:01

Und ja, ich glaube, es ist an der Zeit, dass wir uns das zurückholen.

57:05

Ja, das glaube ich absolut.

57:08

Und ich glaube auch, wir sind in den besten Zügen dabei,

57:12

das erfolgreich durchzusetzen.

57:15

Bitcoin ist hier natürlich der gigantische Vorsprung.

57:19

Aber es geht weiter. Wir haben Peer-to-Peer-Technologien, wir haben Noster,

57:23

wir haben Kryptografie, wir haben Handys, die jetzt so schnell sind,

57:27

dass sie selbst die komplexesten Zero-Knowledge-Proofs relativ effizient generieren können.

57:31

Wir haben wirklich einen gigantischen Vorsprung gemacht in der Cypherpunk-Technologie.

57:37

Und wie gesagt, die soziale Ebene folgt der technischen Ebene.

57:42

Und jetzt, wo wir diese Cypherpunk-Technologien endlich in voller Fülle zur Verfügung haben,

57:47

glaube ich, dass das zu einer sehr drastischen Veränderung der sozialen Schicht geht.

57:55

Klar, weil es ist ja auch nicht jeder in der Lage, diese Cypherpunk-Technologien selber zu schreiben

58:00

oder so zu nutzen, als sie in den Anfängen schon schwierig waren.

58:04

Aber jetzt, wo sie verfügbar sind und einer breiten Masse zur Verfügung stehen,

58:08

kommen halt auch so Leute wie ich und interessieren sich dafür und machen Podcasts darüber

58:12

und begeistern vielleicht andere Leute, sich damit zu beschäftigen.

58:16

Und so wie du sagst, folgt die soziale Schicht dem technischen Layer.

58:22

Ja, genau. Und die Software wird ja echt immer einfacher zu nutzen.

58:26

Es ist gigantisch. Du kannst jetzt wirklich innerhalb von ein paar Tagen lernen,

58:32

wie du online anonym Geld verdienen kannst für Dienstleistungen und Güter

58:39

und selber deine Transaktionen machen und sparen, etc.

58:44

Es ist heute möglich. Du kannst dir heute den Schluss fassen,

58:50

ich möchte auf der freien, privaten Wirtschaft tätig sein.

58:55

Und morgen hast du ein Setup fertig, mit dem alles läuft.

58:59

Und es kostet dich nicht viel. Das ist absolut gigantisch.

59:04

Das ist ein richtiger Mindblown-Moment.

59:08

Wir haben die Technologie des anonymen Zusammenarbeitens.

59:12

Und das verändert alles.

59:14

Wow, Max, das sind super Schlussworte.

59:17

Ich bin mir ganz sicher, dass dieses Feuer, was durch deine Worte sprüht,

59:21

dass das den einen oder anderen motivieren wird, sich weiter mit dem Thema zu beschäftigen.

59:26

Ich würde mich sehr freuen, wenn wir uns in einer nächsten Folge wieder treffen können

59:30

und mal über alternative Betriebssysteme zu Google Android oder Apple iOS sprechen können.

59:37

Ja, sehr gerne. Ich freue mich sehr auf die Folge und wie du das hier im Schnitt zusammen zauberst.

59:43

Grafino ist wahrscheinlich so, dass du diese eine Entscheidung triffst

59:51

und du hast direkt ein hundertmal besseres Setup als davor.

59:56

Dementsprechend eine gute Idee, das als fundamental nächsten Baustein zu präsentieren.

1:00:02

Ich habe nicht ganz umsonst die Fragen in diese Richtung gestellt,

1:00:05

aber alles das, was wir besprochen haben, kann Grafino es lösen.

1:00:09

Genau. Ja, so ziemlich.

1:00:13

Ja, super. Klasse. Vielen Dank. Und dann bis zum nächsten Mal, Max.

1:00:18

Ja, ich danke dir, Chris. Bis dahin.

1:00:21

Ciao, ciao.

1:00:23

Ciao. [Musik]

1:00:53

Focus on the signal, not on the noise.

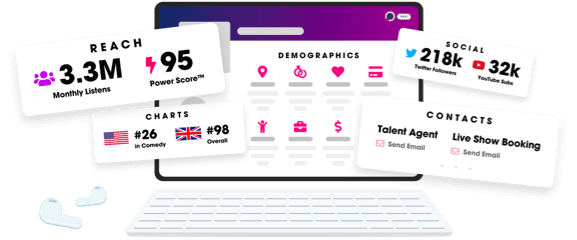

Unlock more with Podchaser Pro

- Audience Insights

- Contact Information

- Demographics

- Charts

- Sponsor History

- and More!

- Account

- Register

- Log In

- Find Friends

- Resources

- Help Center

- Blog

- API

Podchaser is the ultimate destination for podcast data, search, and discovery. Learn More

- © 2025 Podchaser, Inc.

- Privacy Policy

- Terms of Service

- Contact Us