Episode Transcript

Transcripts are displayed as originally observed. Some content, including advertisements may have changed.

Use Ctrl + F to search

0:00

Nodesignal, deine Bitcoin-Frequenz.

0:15

[Musik]

0:22

[Musik]

0:48

Herzlich willkommen bei Nodesignal, deine Bitcoin-Quantum-Fat-Frequenz.

0:53

Es tickt die Blockzeit 892, 982 und hier spricht der Chris.

0:59

Mit dieser Folge starten wir eine kleine Serie,

1:02

vermutlich ein Zweiteiler zum Thema Post-Quantum-Cryptography.

1:06

Also wahrscheinlich wird es ein Zweiteiler, ihr wisst ja, wo das manchmal hinführt.

1:11

Aber warum machen wir zu Post-Quantum-Cryptography, kurz PQC, überhaupt eine Serie?

1:18

Quantencomputer gelten als eine der revolutionärsten Technologien unserer Zeit,

1:24

doch mit ihrer enormen Rechenpower bringen sie auch ernsthafte Risiken mit sich.

1:29

Besonders betroffen ist die Welt der Kryptographie,

1:32

die das Rückgrat unserer digitalen Sicherheit bildet.

1:35

Deshalb steht auch Bitcoin im Fokus.

1:39

Der Quantenfad ist real.

1:42

Anfang Dezember 2024 sorgten Berichte über Googles neuen Quantenship Willow

1:48

für einen spürbaren Kurseinbruch und es wurde wieder einmal die Frage gestellt,

1:52

können Quantencomputer irgendwann die Kryptographie in Bitcoin knacken?

1:58

Nun, so wie es sich darstellt, ist vielmehr die Frage nicht ob,

2:02

sondern wann Quantencomputer so weit sind.

2:05

Der Fortschritt in der Quantenforschung ist schwer vorhersehbar.

2:09

Genau das macht ihn so brisant.

2:11

In dieser Folgenreihe sprechen wir also darüber,

2:14

warum Quantencomputer zur echten Bedrohung für die bestehende Kryptographie werden

2:18

und was das für unsere digitale Zukunft und insbesondere für Bitcoin bedeutet.

2:24

Für die erste Folge der Serie konnte ich Hannah von TutorMail für ein Gespräch gewinnen.

2:29

Darüber freue ich mich ganz besonders.

2:32

TutorMail, früher bekannt als Tutanota, ist ein sicherer, werbefreier E-Mail-Dienst aus Deutschland

2:38

mit Sitz in Hannover.

2:40

Der Name Tutanota leitet sich aus dem Lateinischen ab und bedeutet "sichere Nachricht".

2:46

Tuta bietet Ende-zu-Ende Verschlüsselung für E-Mails, Kalender und Kontakte

2:51

und setzt seit 2024 auch auf postquantensichere Kryptographie.

2:58

In der zweiten Folge unserer Podcast-Serie sprechen wir über Bitcoin.

3:03

Mit BIP360 wird die Einführung von Pay-to-Quantum-Resistant-Hash, P2QRH,

3:10

einem neuen Output-Typ vorgeschlagen,

3:13

der Bitcoin-Transaktionen mit quantenresistenter Kryptographie gegen Quantenangriffe schützen soll.

3:19

Vielleicht braucht diese Thematik doch etwas mehr Aufmerksamkeit.

3:24

Bevor wir starten, Nodesignal ist werbefrei.

3:28

Wenn dir unser Podcast gefällt und du Nodesignal unterstützen möchtest,

3:31

dann lass uns gerne eine Bitcoin-Lightning-Spende da.

3:34

Das hilft uns weiterhin tiefgründige Einblicke in die Welt von Bitcoin und Freedom-Tech zu liefern.

3:40

Alle Details dazu findest du in den Show Nodes.

3:43

Vielen Dank für deine Unterstützung.

3:46

Jetzt aber "Let's face the quantum fad".

3:50

Freut euch auf ein spannendes Gespräch mit Hannah von Tuta.

3:54

Liebe Hannah, herzlich willkommen bei Nodesignal.

4:17

Vielen Dank, dass du unserer Einladung gefolgt bist.

4:20

Schön, dass du da bist.

4:22

Ja, ich freue mich auch.

4:24

Hannah, bevor wir über Post-Quantum-Kryptographie sprechen,

4:27

darf ich dich kurz fragen, hast du eine Schnittstelle mit Bitcoin oder ihr bei Tuta?

4:32

Ja, wir bei Tuta auf jeden Fall.

4:35

Wir sind ja ein sicherer, verschlüsselter E-Mail-Service.

4:38

Da ist die Bitcoin-Community auch immer sehr interessiert dran,

4:43

weil sie wollen ja ihre Daten sicher halten, ihre Zugänge, ihre Logins.

4:46

Und da kam schon sehr früh, als wir damals noch Tutanota gelauncht haben,

4:50

der Wunsch auf, dass wir Bitcoin beispielsweise als Zahlungsmethode anbieten.

4:55

Und dem Wunsch sind wir auch nachgekommen.

4:58

Also wenn man sich bei Tuta registriert, kann man mit Bitcoin, mit Monero

5:01

und inzwischen auch mit Cash bezahlen, wenn man möchte.

5:04

Ja, und das wird auch genutzt.

5:07

Cool. Tatsächlich kenne ich auch einige Kollegen aus der Bitcoin-Community,

5:12

die Tuta nutzen, mir inklusive.

5:16

Also finde ich richtig cool, dass wir euch mal hier im Podcast haben.

5:21

Ja, wenn du magst, vielleicht kannst du kurz was zu dir sagen.

5:23

Du bist ja schon eine ganze Weile bei Tuta, ne?

5:26

Ja, tatsächlich schon über elf Jahre.

5:28

Also ich bin seit dem Launch von, wie gesagt, damals Tutanota dabei.

5:31

Es war eine sehr spannende Zeit mit Höhen und Tiefen.

5:34

Und gerade jetzt wird es hochinteressant,

5:37

mit diesem Trend europäische Produkte eher zu nutzen.

5:40

Aufgrund von diesen ganzen Tariffs in den USA

5:43

wollen die Leute jetzt eher europäische Tech-Services nutzen.

5:47

Und da ist gerade sehr viel Bewegung im Markt, sehr viel Interesse.

5:51

Und auch auf Social Media passieren da sehr spannende Geschichten.

5:55

Das macht mir persönlich Spaß zu sehen,

5:57

wie mein Baby Tuta sozusagen groß wird und bekannt wird.

6:02

Das heißt, ihr merkt gerade diese makroökonomische Lage

6:05

mit den Tariffs on and off.

6:08

Definitiv. Also 2025 wird unser bestes Jahr.

6:12

Das bin ich mir jetzt schon sicher.

6:14

Weil leider wird das ja so weitergehen.

6:16

Und die Alternative, also Tuta ist ja auch einfach besser, ne?

6:20

Wenn man jetzt Gmail als Alternative hat.

6:23

Da gibt es keine Privatsphäre.

6:25

Google kann alles sehen, keine Verschlüsselung.

6:28

Ja, warum sollte man dann dabei bleiben?

6:31

Es ist ja beides kostenlos, wenn man sich für free entscheidet.

6:34

Und es gibt einfach keinen Grund mehr,

6:37

da hängen zu bleiben, wo man sich vor 20 Jahren mal registriert hat.

6:40

Und das merken halt immer mehr Menschen.

6:42

Ja, ich hoffe auch. Also ich mache ja auch gerade bei "Nodesignal"

6:45

so eine Podcast-Reihe zu Privacy.

6:47

Und ich merke auch in meinem Umfeld, dass sich immer mehr Leute,

6:50

auch außerhalb meiner Bitcoin-Bubble,

6:52

sich immer mehr mit Privacy beschäftigen und Datenschutz.

6:55

Sich überlegen, ob das so sinnvoll ist,

6:57

ein Handy mit einem Google-Android-System drauf zu betreiben.

7:01

Ich glaube, da gibt es ein Umdenken.

7:03

Und ich wünsche mir sehr für euch, dass das auch für euch ein Aufschwung ist.

7:06

Oder für uns alle, mehr Privatsphäre.

7:08

Ja, danke.

7:10

Ja, ich habe euch insbesondere angesprochen,

7:13

weil ihr euch bereits jetzt schon mit Post-Quantum-Kryptographie beschäftigt.

7:17

Und das schon auch seit Längerem.

7:19

Da würde ich gerne mit dir darüber sprechen.

7:22

Ich denke, den meisten Zuhörern unseres Podcasts ist bekannt,

7:25

was die Prinzipien von Kryptographie sind.

7:28

Aber vielleicht können wir mit so einer ganz einfachen Frage einsteigen.

7:31

Was ist Kryptographie?

7:33

Welche Formen der Kryptographie sind gerade weithin verbreitet?

7:36

Also Stichwort RSA, elliptische Kurven-Kryptographie, Public-Key-Kryptographie.

7:42

Kannst du das kurz umreißen?

7:44

Das kann ich gerne.

7:46

Aber ganz, ganz kurz würde ich anders einsteigen wollen.

7:48

Und zwar das Thema Quantencomputer ist für uns ein ganz spannendes Thema

7:53

in Bezug auf, was ist wichtig und warum brauche ich Verschlüsselung.

7:57

Und weil wir bei Tutor, wir kämpfen für Privatsphäre.

8:01

Und dabei kämpfen wir leider auch sehr häufig gegen Politiker.

8:04

Stichwort Chat-Kontrolle oder wie jetzt auch das neue Koalitionspapier gerade gezeigt hat,

8:10

wo Privatsphäre nicht hoch im Kurs steht.

8:13

Und für uns ist das Tolle an dieser Quantencomputer-Geschichte,

8:17

dass sich plötzlich alle für Verschlüsselung interessieren.

8:20

Denn, und darüber sprechen wir später wahrscheinlich auch noch,

8:22

Quantencomputer können ja Verschlüsselung brechen.

8:25

Und dann haben wir keine Verschlüsselung mehr und plötzlich merken alle,

8:28

oh, was machen wir denn dann eigentlich? Ist das nicht gefährlich?

8:32

Und für uns ist das ganz toll, weil das halt auch den Politikern zeigt,

8:35

dass Verschlüsselung zu brechen gefährlich ist.

8:38

Und dieses Brechen nur für die Guten, das geht halt nicht.

8:42

Und wir hoffen, dass da das auch zum Umdenken führt

8:45

und dass dann Politiker aufhören, Verschlüsselung untergraben zu wollen.

8:50

Vielleicht kannst du das noch mal kurz erläutern.

8:52

Ich fand das einen interessanten Aspekt, den du gebracht hast,

8:54

dass das Brechen, es gibt ja diese Forderung nur für die Guten,

8:57

die Guten dürfen sprechen.

8:59

Wie kannst du diesen Satz noch mal erläutern? Finde ich gut.

9:03

Naja, die Politiker denken ja immer, man könnte jetzt so eine Art

9:06

Generalschlüssel kreieren, den dann die Provider nutzen können,

9:10

um bei einer gerichtlichen Anfrage die Daten zu entschlüsseln,

9:14

um dann diese Daten an die Gerichte, an die Behörden rauszugeben.

9:19

Und das geht ganz einfach, weil wir wissen ja,

9:22

wer sind die Guten und wer sind die Bösen?

9:25

Und dann machen wir das natürlich nur, wenn eine offizielle Anfrage

9:28

von einem deutschen Gericht zu uns kommt.

9:31

In der Theorie klingt das alles ganz schön, in der Praxis ist es ja aber so,

9:35

dass dieser Schlüssel da ist, dieser Generalschlüssel,

9:39

wenn er erstmal da ist.

9:41

Die Idee von Ende-zu-Ende-Verschlüsselung ist ja,

9:43

dass es eben keinen Generalschlüssel gibt, keine Hintertür.

9:46

Und wenn dieser Schlüssel da ist, ist es halt auch immer möglich,

9:51

diesen Schlüssel zu missbrauchen.

9:53

Also das könnte jetzt dann auch von dem Provider selbst geschehen.

9:57

Also der Provider selbst kann sagen, oh, da ist jetzt aber ein seltsamer Nutzer,

10:00

ich möchte mal gucken, was der macht.

10:02

Oder einer, der in der IT arbeitet, hat verdächtigt,

10:06

seine Freundin fremdzugehen und sagt, oh, ich gucke jetzt mal nach,

10:09

was in ihrer Mailbox so passiert.

10:11

Also sobald ein Schlüssel da ist, kann der halt auch missbraucht werden.

10:15

Und das ist die große Gefahr. Und deshalb darf Ende-zu-Ende-Verschlüsselung nicht gebrochen werden.

10:19

Und deshalb gibt es auch dieses Brechen nur für die Guten,

10:22

gibt es halt nicht, weil nicht garantiert ist,

10:25

dass auch nur die Guten an diesen Schlüssel herankommen.

10:28

Und dann ist ja noch mal eine ganz andere Definition,

10:30

wer ist gut und wer ist böse. Aber das würde jetzt den Rahmen sprengen.

10:34

[Siehe Video]

10:37

Ja, spannend, also wir stecken in einem ganz großen Thema drin.

10:41

Und nächste Schritte stehen an.

10:43

Zuletzt in den News konnte man verfolgen,

10:46

dass der Microsoft-Quantencomputer, wie heißt er, Majorana?

10:49

Majorana 1, genau. Majorana 1, dass der große Fortschritte macht.

10:53

Ich glaube, da kommen wir nachher aber auch noch drauf.

10:55

Und nun bangen und beben alle, dass Quantencomputer irgendwann

10:59

die klassische Kryptografie brechen können.

11:03

Genau, und wenn du magst, dann würde ich meine Frage noch mal stellen.

11:06

Ja, was ist Kryptografie? Welche Formen der Kryptografie sind gerade weithin verbreitet?

11:10

Und vielleicht gibt uns das so eine Basis zur Einordnung dessen,

11:13

was wir gleich besprechen.

11:15

Genau, also Kryptografie sorgt ja einfach ganz simpel dafür,

11:19

dass Texte, Daten, Bilder so verändert werden,

11:24

durcheinandergewirbelt werden, dass jemand Drittes,

11:27

der sich diese Daten anschaut, nichts damit anfangen kann

11:30

und einfach nicht weiß, was ist dort versendet worden,

11:33

was ist der Inhalt. Weit verbreitet ist zum Beispiel die asymmetrische Kryptografie,

11:38

also mit einem öffentlichen und einem privaten Schlüssel,

11:41

so wie man das von PGP für E-Mails zum Beispiel kennt.

11:44

Und typische Algorithmen hier sind RSA und ECC.

11:49

Und diese Algorithmen für diese Verschlüsselung per E-Mail,

11:54

die ist eben jetzt angreifbar durch Quantencomputer.

11:57

Dann ergibt sich im Grunde schon die nächste Frage,

12:00

was sind denn Quantencomputer genau?

12:02

Also erst mal vorweg, es gibt noch keine Quantencomputer,

12:06

also noch ist auch die klassische Verschlüsselung sicher,

12:09

aber es werden gerade große Fortschritte gemacht

12:11

bei der Entwicklung der Quantencomputer

12:13

und der Unterschied bei Quantencomputern ist,

12:15

dass Quantencomputer mit Qubits funktionieren,

12:18

also nicht mit ganz normal 0 und 1,

12:21

wie normale Computer das machen,

12:23

sondern Qubits können diese beiden Zustände gleichzeitig einnehmen

12:28

und können dann in eine super Position kommen.

12:32

Und dadurch können sie verschiedene Rechnungen

12:34

parallel laufen lassen, schneller laufen lassen

12:37

und sind sehr viel effizienter als die klassischen Bits mit 0 und 1.

12:42

Das heißt also für eine asymmetrische Kryptographie,

12:45

wo man in die eine Richtung wenige Bruchteile von einer Sekunde braucht,

12:49

aber in die andere Richtung, ich weiß nicht wie viel Jahrtausende

12:52

oder Jahrhunderte, wären die dann schneller

12:55

und könnten diese asymmetrischen Aufgaben schneller lösen?

12:59

Ja, also das BSI hat in einer Studie mal veröffentlicht,

13:03

dass man 20 Millionen Qubits bräuchte,

13:07

um ein 2048 RSA-Key innerhalb von Stunden brechen zu können.

13:14

Das ist so die Perspektive.

13:17

Bei wie viel Qubits sind wir gerade?

13:19

Der größte Prozessor von IBM, Condor ist das, den es gibt,

13:24

der hat so um die 1000, bisschen mehr als 1000 Qubits.

13:28

Da muss man nochmal unterscheiden,

13:30

es gibt zwei verschiedene Arten von Qubits,

13:32

aber weil das beim ESI war, dieselbe Zahl, deshalb passt das jetzt.

13:36

Jedenfalls ist das Problem aber bei den Quantenprozessoren,

13:40

dass die Fehlerrate noch viel zu hoch ist.

13:43

Also während das in der Theorie und in den ersten Experimenten

13:46

alles sehr gut aussieht, machen diese Quantenprozessoren dann,

13:51

während sie laufen, zu viele Fehler.

13:54

Also es ist sehr schwierig, sie stabil zu halten.

13:56

Und dann, dass die Rechnung fehlerfrei läuft.

13:59

Und sie muss natürlich fehlerfrei laufen,

14:01

weil sonst kommt ja hinterher nicht das richtige Ergebnis bald aus.

14:04

Und da sind jetzt eben diese ganzen Demonstratoren,

14:08

du hast ja schon Majorana 1 von Microsoft erwähnt,

14:12

dann kam auch noch von Google, Willow und was war der andere von Amazon, Ocelot.

14:17

Das sind alles Demonstratoren mit sehr wenig Qubits.

14:21

Aber die Forscher dort sagen, wir haben andere Ansätze verwendet,

14:26

deshalb können wir jetzt diese Demonstratoren besser skalieren,

14:30

die Fehlerrate ist viel geringer.

14:32

Und wenn das so stimmt, wie die in ihren Publikationen veröffentlicht haben

14:36

und sie das dann hoch skalieren können, ohne dass die Fehlerrate steigt,

14:40

dann kann es halt auch sehr schnell gehen in der Quantenentwicklung.

14:44

Also es ist doch eine Gefahr, die lauert.

14:47

Ja, die Gefahr ist definitiv da.

14:49

Die wurde ja auch theoretisch schon gezeigt mit Shores Algorithmus.

14:53

Der Peter Shore hat schon 1994 einen Algorithmus publiziert,

14:59

der in der Theorie RSA und ECC knacken könnte.

15:05

Das sind ja genau diese Algorithmen,

15:07

auf denen unsere asymmetrische Verschlüsselung beruht.

15:10

Aber dazu braucht dieser Algorithmus leistungsfähige Quantencomputer.

15:14

Und die gibt es derzeit noch nicht.

15:16

Aber wie gesagt, es ist absehbar,

15:18

dass die in den nächsten zehn Jahren kommen werden.

15:21

Und deshalb müssen wir uns jetzt schon vorbereiten,

15:24

damit unsere Daten auch in Zukunft sicher bleiben.

15:27

Es mangelt noch an der Hardware, aber die Algorithmen sind da.

15:30

Du hast diesen Shore Algorithmus genannt.

15:32

Den liest man auch dann immer wieder, wenn es um Kryptografie geht

15:36

und die Gefahr mit Quantencomputern.

15:38

Ich habe das so verstanden, dass die Hardware

15:40

ganz, ganz stabile physikalische Bedingungen braucht.

15:43

Also Temperatur und so was muss ganz konstant sein,

15:46

und dass die arbeiten können.

15:48

Genau, das wird ja auch in so Hochrhein-Laboren und so entwickelt.

15:53

Und da darf absolut keine Störung kommen.

15:55

Das ist, wie gesagt, noch die große Herausforderung,

15:58

weshalb wir bis heute noch keinen Quantencomputer haben.

16:01

Denn in der Theorie wissen die Forscher schon recht gut,

16:04

was sie brauchen, was sie machen müssen.

16:06

Und in der Praxis ist es halt einfach unheimlich kompliziert,

16:10

das so umzusetzen, dass man das ohne Fehler aufbauen kann

16:14

und die Rechnung auch dann stundenlang laufen kann.

16:18

Also das Längste, was zum Beispiel Googles Willow gelaufen ist,

16:21

war eine Stunde.

16:23

Dann konnten sie diesen Demonstrator stabil laufen lassen

16:26

und dann eben halt nicht mehr.

16:28

Und das ist halt immer noch alles zu kurz.

16:31

Du hast das schon genannt, den Begriff Postquantenkryptographie.

16:35

Es gibt noch einen zweiten Begriff, der kursiert ist.

16:37

Das ist Quantenkryptographie.

16:39

Und diese Begriffe, die liest man manchmal synonym, manchmal nicht.

16:43

Und da wäre jetzt meine Frage, wie unterscheiden die sich?

16:47

Ja, genau, die Quantenkryptographie,

16:49

das ist ja genau das, wo ich mich jetzt wieder nicht so gut auskenne,

16:52

weil das ist die Quantenmechanik zur sicheren Kommunikation.

16:56

Also da werden tatsächlich,

16:58

sollen tatsächlich Quantencomputer entwickelt werden,

17:01

die dann auch mit Qubits laufen,

17:04

die dann physikalisch die Daten verschlüsseln.

17:08

Und das hat jetzt nichts mehr mit Kryptographie

17:11

im klassischen Sinne zu tun, wie wir das kennen,

17:13

sondern das läuft dann wirklich auf Quantencomputern

17:16

und ist dann quantenverschlüsselt.

17:19

Und was wir ja bei TutorMail machen,

17:22

das ist die Postquantenkryptographie.

17:24

Dafür braucht man eben gar keine Quantencomputer,

17:27

sondern das sind im Prinzip ganz normale Algorithmen,

17:31

die die Daten verschlüsseln,

17:33

aber eben nicht mehr RSA und ECC, die man bisher verwendet hat,

17:37

sondern neue Algorithmen.

17:39

Da ist jetzt zum Beispiel Kaiba im Gespräch, MLKM,

17:43

falls du davon schon gehört hast.

17:46

Diese Algorithmen funktionieren auf klassischen Computern.

17:50

Also damit kann ich heute schon auf meinem privaten Rechner,

17:53

sogar auf meinem privaten Handy, E-Mails verschlüsseln

17:56

und die sind dann resistent gegen Quantenangriffe.

18:00

Der Clou dabei ist,

18:02

dass diese Algorithmen auf anderen Problemen basieren.

18:05

Also während bei RSA das ein Faktorisierungsproblem ist,

18:11

also wie man Primzahlen faktorisiert,

18:13

das heißt, da braucht der Quantencomputer einfach nur

18:16

sehr viel Rechenkapazität, um dann herauszufinden,

18:19

welche Primfaktoren wurden denn benutzt.

18:22

Und dann kann er natürlich RSA knacken.

18:24

Und diese neuen Algorithmen,

18:26

diese quantenresistenten Algorithmen,

18:28

die basieren auf mathematisch ganz anderen Problemen,

18:31

komplizierteren Problemen, die nicht einfach nur durch

18:34

mehr Rechenleistung gelöst werden können.

18:36

Und deshalb ist der Ansatz da,

18:38

dass die Quantencomputer nicht in der Lage sein werden,

18:41

diese Algorithmen zu brechen.

18:43

Okay, das ist also die Postquanten-Kryptographie,

18:46

mit der ihr euch beschäftigt und die ihr auch schon implementiert habt.

18:50

Genau, Tutamail hat schon Postquanten-Kryptographie

18:53

und damit kann man heute schon quantensicher mailen.

18:56

Du hast das jetzt gerade schon genannt,

18:58

dass es da bestimmte Algorithmen gibt.

19:00

Gibt es da jetzt schon Standards, auf die man sich berufen kann,

19:04

ebenso wie Standards in der klassischen Kryptographie?

19:08

Ja. Und ich stelle gleich die nächste Frage mit.

19:12

Da liest man immer wieder das National Institute of Standards and Technology, NIST.

19:16

Und da scheint er eine Rolle zu spielen.

19:18

Also A ist die Frage, welche Standards gibt es?

19:20

Und B, welche Rolle spielt dieses NIST?

19:22

Ja, also das NIST, das sitzt in den USA

19:25

und die nehmen dabei tatsächlich die zentrale Rolle ein.

19:28

Also die haben zusammen mit Forschungseinrichtungen weltweit

19:32

diese Standards ausgearbeitet und in mehreren Runden,

19:35

ich glaube vier Runden waren es insgesamt,

19:38

die Finalisten gekürt.

19:40

Das ist dann letztes Jahr geschehen.

19:42

Da wurde von dem NIST dann Kaiba, den hatte ich ja schon erwähnt,

19:46

als Finalist für Ende-zu-Ende-Verschlüsselung gekürt.

19:50

Der wurde dann nochmal leicht modifiziert, dieser Algorithmus,

19:53

sodass der jetzt MLKIM heißt.

19:56

Und dann ein anderer Finalist war Crystal S-Delithium.

20:00

Der wird für Signaturen erwendet.

20:03

Also dass man auch weiß, von wem kam die Nachricht.

20:06

Nicht nur, dass der Inhalt verschlüsselt ist,

20:08

sondern auch, dass von wem ist abgesichert.

20:11

Und diese Algorithmen, die funktionieren auch in der Praxis.

20:14

Also den MLKIM, den haben wir zum Beispiel in Tutamail implementiert.

20:18

Signal nutzt den auch schon in seinen Chat-Messages.

20:22

Also man kann heute schon, ich denke mal,

20:25

sehr viele nutzen schon quantensichere Algorithmen

20:27

und wissen das vielleicht gar nicht.

20:29

Die meisten, die ich kenne, haben inzwischen Signal

20:31

und die meisten, die ich kenne, haben inzwischen auch Tutamail.

20:34

Und genau mit denen kommuniziere ich dann schon quantensicher verschlüsselt.

20:37

Bloß, dass die das gar nicht wissen.

20:39

Also ich weiß das natürlich, weil ich ja drin bin im Thema.

20:42

Aber die meisten wissen das gar nicht.

20:44

Aber es ist auch faszinierend, dass die Tech-Unternehmen,

20:47

wenn sie da Wert drauf legen,

20:49

wenn ihnen Datenschutz und Privatsphäre wichtig sind,

20:51

dass die solche Algorithmen einbauen können

20:54

und dann so eine hohe Sicherheit für ihre Nutzer gewährleisten können.

20:58

Das ist schon eine tolle Sache.

21:00

Ich wusste das bei Signal zum Beispiel nicht.

21:02

Also ich nutze auch ausgiebig Signal und klasse.

21:05

Ja, ich weiß es tatsächlich, weil als wir Tutacrypt entwickelt haben,

21:09

haben wir, Signal war noch ein bisschen früher dran als wir.

21:12

Und da haben die Entwickler bei uns drauf geguckt

21:15

und geschaut, wie macht Signal das? Wie können wir das machen?

21:17

Wir konnten das natürlich nicht eins zu eins übernehmen,

21:19

weil Chat-Messages was anderes ist als E-Mail.

21:22

Aber daher weiß ich, dass die das auch verwenden und schon können.

21:27

Und dieses NIST-Institut,

21:30

das spielt da offensichtlich eine federführende Rolle

21:33

bei der Entwicklung dieser Algorithmen?

21:35

Oder sind die aus der Open Source Community oder aus Unis, Universitäten?

21:39

Ja, das NIST hat so eine übergreifende Funktion eingenommen.

21:43

Natürlich haben ganz viele, hauptsächlich Universitäten,

21:47

daran mitgeforscht.

21:49

Aber das NIST hat alle Daten gesammelt, die gereviewt

21:53

und dann eben aufgrund der Daten die Finalisten gekürt.

21:57

Es waren ja in der letzten Runde für die Verschlüsselung von E-Mails

22:01

noch drei Algorithmen im Rennen,

22:04

bevor sich dann Kaiba als Sieger herauskristallisiert hat.

22:07

Und da war hauptsächlich die Problematik der Performance.

22:11

Also, dass der Algorithmus schnell genug die Daten verschlüsseln

22:15

und entschlüsseln können muss.

22:17

Denn ich will ja auch, dass es auf meinem Handy funktioniert.

22:20

Das hat nicht so eine hohe Rechenkapazität wie mein Gaming-Rechner im Nebenzimmer.

22:24

Und deshalb muss es halt sehr effizient sein.

22:28

Und da war Kaiba einfach am besten.

22:30

Und deshalb hat das NIST dann gesagt, das ist jetzt der Finalist.

22:33

Aber basierend auf den ganzen Forschungsergebnissen von anderen.

22:38

Okay. Also mich würde mal interessieren,

22:42

weil wir haben damals hier in unserem Podcast,

22:45

im Buch Club "Crocking Bitcoin" gelesen.

22:47

Ich war total fasziniert davon, dass es in Bitcoin

22:50

Kryptografie-Algorithmen gibt, die einerseits aus Europa kommen

22:54

und eben welche, die aus den USA kommen.

22:57

Und dass die eben kombiniert sind in, zum Beispiel,

23:00

ich glaube, das war in der Generierung von Wallets oder so.

23:03

Und das hat mich eben sehr fasziniert,

23:05

dass man sich da offensichtlich auch geografisch abgesichert hat.

23:08

Weißt du das? Gibt es da irgendwie auch so,

23:10

dass es geografische Entwicklungen gibt?

23:12

Dass zum Beispiel, also weiß ich, die Chinesen Algorithmen entwickeln

23:15

auch in den USA, wo dieses NIST offensichtlich herkommt.

23:18

Das weiß ich nicht. Das ist einfach nur eine Frage,

23:21

die mir gerade kam.

23:23

Also das, es würde mich jetzt bei den Chinesen beispielsweise

23:27

nicht wundern, aber da weiß man natürlich nichts von.

23:31

Das NIST hat internationale Standards entwickelt.

23:34

Also das ist ja auch alles veröffentlicht,

23:36

auch als Open Source. Das gilt weltweit.

23:38

Das nutzen jetzt auch immer mehr Services

23:40

und es werden jetzt auch mehr nutzen.

23:42

Der Standard wurde ja erst letztes Jahr veröffentlicht.

23:45

Ich denke mal, dass viele gewartet haben,

23:47

bis der Standard da ist, bevor sie dann ihre Systeme

23:49

auf quantensichere Verschlüsselung upgraden,

23:51

damit sie jetzt sicher sind, dass sie gleich

23:53

den richtigen Algorithmus nehmen.

23:55

Aber das ist ein Standard, der gilt für alle.

23:57

Also da wird die USA keine Sonderrolle spielen, einnehmen.

24:01

Wenn, dann würde das hinter verschlossenen Türen

24:03

bei der NSA oder so entwickelt.

24:05

Da wissen wir aber auch nichts davon.

24:07

Das würde mich aber wundern,

24:09

weil Verschlüsselung ist meistens nur richtig gut,

24:12

wenn die von sehr, sehr vielen Forschern

24:14

untersucht wird und angeschaut wird.

24:16

Denn das sieht man ja auch bei so Sonderlösungen,

24:19

nicht von den USA, sondern eher von Kriminellen.

24:21

Ich denke da jetzt an EncroChat zum Beispiel,

24:24

wo die ja eine eigene Verschlüsselungs-App,

24:27

Chat-App entwickelt haben.

24:29

Und dann haben die Nachrichtendienste es aber geschafft,

24:32

sich da rein zu hacken.

24:34

Einfach weil, wenn es halt kein geprüfter Algorithmus ist.

24:38

Die Wahrscheinlichkeit, dass irgendwer,

24:40

irgendeine Experte dann doch eine Schwachstelle findet,

24:42

die ist halt einfach dann höher.

24:44

Du hast jetzt eben schon angedeutet,

24:47

dass die klassische Kryptographie ja eben auf Faktorisierung

24:50

oder auf zum Beispiel elliptischen Kurven basiert.

24:53

Und du hast auch schon genannt,

24:55

dass es da jetzt so andere Möglichkeiten gibt,

24:57

Verschlüsselung zu generieren.

24:59

Kannst du das noch ein bisschen mehr umreißen, was das ist?

25:02

Wir müssen ja, glaube ich, gar nicht so in die Tiefe gehen.

25:04

Aber mich würde es interessieren,

25:06

was für mathematische Probleme werden da angegangen?

25:09

Ja, also ich kann es die Schlagworte nennen.

25:12

Ich bin aber auch kein Mathematiker

25:14

und kann das leider nicht erklären.

25:16

Aber das sind bei dem MLKM Gitterprobleme.

25:19

Also Lattice-Based Cryptography nennt sich das.

25:23

Und dann gibt es noch Hash-basierte Verfahren,

25:25

Code-basierte Verfahren und Multivariate Gleichung.

25:29

Was da genau dahinter steckt,

25:32

wie gesagt, da musst du dann den Physiker einladen.

25:35

Und dann noch mal im Detail darüber sprechen.

25:38

Hört sich auf jeden Fall kompliziert an.

25:40

Genau, genau.

25:42

Meine Kapazität übersteigt es leider.

25:45

Ja, gar kein Problem.

25:47

Du hast das ja eben auch schon genannt. Also es muss ja auch anwendbar sein.

25:50

Es gibt ja so grundsätzlich den Spruch

25:52

"There is no free lunch".

25:54

Also gibt es denn auch Nachteile

25:56

bei der Verwendung von Postquanten-Kryptographie?

25:59

Also zum Beispiel im Hinblick auf die Rechenlast.

26:01

Du hast das jetzt schon so auf dein Telefon bezogen.

26:04

Oder die Verwahrung von Schlüsseln.

26:07

Also bei der Verwahrung von Schlüsseln

26:10

gibt es, soweit ich weiß, keine Nachteile.

26:12

Das funktioniert ja genauso wie vorher auch.

26:15

Es ist weiterhin asymmetrische Kryptographie

26:17

mit einem privaten Schlüssel und einem öffentlichen Schlüssel.

26:21

Die Rechenlast ist natürlich ein ganz großes Thema.

26:24

Ganz einfach, weil die größer wird.

26:28

Gerade auch, wenn man jetzt

26:30

Postquanten-Kryptographie nutzen möchte.

26:33

Und ich habe ja gerade gesagt,

26:35

es ist wichtig, dass die Algorithmen gut geprüft sind.

26:38

Dann ist natürlich klar, dass diese neuen

26:40

postquantensicheren Algorithmen

26:42

noch nicht so gut geprüft sind,

26:44

wie jetzt zum Beispiel AIS und RSA,

26:46

die es ja schon seit Jahrzehnten gibt.

26:48

Und deshalb, wenn man postquantensichere Verschlüsselungen

26:52

machen möchte, dann muss man das in einem hybriden Verfahren tun.

26:55

Das haben wir auch bei Tutamail gemacht.

26:57

Wir verschlüsseln die Daten sozusagen zweimal.

27:00

Das heißt, einmal wird sie ganz klassisch, wie gehabt,

27:03

bei uns mit ECC verschlüsselt, also Elliptic Curve Cryptography.

27:08

Und dann eben nochmal mit dem quantensicheren Algorithmus MLKM.

27:13

Also die Daten werden doppelt verschlüsselt,

27:15

einfach um sicherzustellen,

27:17

falls eine Schwachstelle bei diesem neuen Algorithmus gefunden wird.

27:21

Und man hat einfach keine Garantie,

27:23

dass das niemals der Fall sein wird.

27:26

Dann haben wir immer noch die klassische Kryptographie,

27:28

die ja schon seit Jahrzehnten geprüft wird und angewendet wird

27:31

und wo bis heute niemand eine Schwachstelle gefunden hat.

27:34

Und aufgrund dieser hybriden Verschlüsselung

27:36

ist der Rechenaufwand natürlich noch größer.

27:39

Und deshalb muss man halt gucken,

27:41

dass man das möglichst effizient hinkriegt.

27:43

Und das haben wir bei Tutamail auch recht gut gelöst.

27:46

Es ist natürlich schon so,

27:48

wenn ich jetzt meine Mailbox auf dem Handy lade,

27:50

dann dauert das eine Sekunde oder zwei länger als bei Gmail.

27:53

Das ist so dieser Nachteil,

27:55

der mit dieser Verschlüsselung mit sich kommt.

27:57

Aber es ist noch eine vernünftige Dauer.

28:00

Und wir arbeiten auch immer noch daran,

28:02

das weiter zu beschleunigen.

28:04

Also unser Ziel ist es,

28:06

dass wir die Mailbox genauso schnell laden können wie Gmail.

28:09

Und dass man dann seine Tutamails auch innerhalb von weniger als einer Sekunde

28:12

direkt auf dem Handy hat, wenn man die App öffnet.

28:15

Da sind wir noch nicht ganz, aber da arbeiten wir gerade dran.

28:18

Und ich bin da sehr zuversichtlich,

28:20

dass wir zu einer guten Lösung kommen werden.

28:22

Aber das ist die Herausforderung hauptsächlich.

28:24

Ich habe das festgestellt,

28:26

wenn ich meine Tutor-App auf dem Handy öffne

28:28

oder auch auf dem Desktop-Rechner,

28:30

dann braucht es eben ein bisschen, bis das Postfach da ist.

28:32

Aber ich habe mir das schon gedacht,

28:34

dass genau das der Grund ist,

28:36

dass das eben alles entschlüsselt werden muss,

28:38

dass ich das lesen kann.

28:40

Ja, aber genau das darf ja eigentlich nicht sein.

28:42

Weil wir wollen ja, dass die Leute sichere Services nutzen,

28:44

dass sie sichere Lösungen nutzen, ihre Daten verschlüsseln.

28:46

Das soll ja das Ziel sein.

28:48

Weil das macht ja das Internet für alle sicherer.

28:50

Deshalb muss es aber halt genauso einfach sein

28:52

und genauso schnell sein.

28:54

Das ist unser Anspruch.

28:56

Ja, ich glaube, die 2-3 Sekunden,

28:58

die warte ich gerne dafür,

29:00

dass ich weiß, dass es verschlüsselt ist.

29:02

Ja, du weißt ja auch, dass das wichtig ist.

29:04

Aber wir wollen ja auch, dass jemand,

29:06

der sich überhaupt nicht darum kümmert,

29:08

was mit seinen Daten passiert, dass er dann trotzdem sagt,

29:10

ich nutze das jetzt einfach, weil es besser ist.

29:12

Da schließt sich auch schon direkt meine nächste Frage an.

29:14

Du sagst ja, dass man sich darüber bewusst ist,

29:16

dass es wichtig ist, eben verschlüsselt zu kommunizieren.

29:18

Jetzt wäre eben der nächste Gang im Rabbit Hole zu fragen,

29:20

warum ist es denn überhaupt jetzt wichtig,

29:22

über Post-Quanten-Kryptographie nachzudenken,

29:24

beziehungsweise diese jetzt schon zu implementieren?

29:26

Da gibt es ja diese Slogans "Crypto-Agility"

29:28

oder "Harvest Now, Decrypt Later".

29:30

Und wie stehen die im Zusammenhang damit zu dieser Frage?

29:32

Ja, also du meinst wahrscheinlich,

29:34

weil es jetzt ja noch gar keine Quantencomputer gibt.

29:36

Das heißt, man kann sich ja auch nicht so einfach

29:38

mit den Daten umgehen,

29:40

weil man ja auch nicht so einfach

29:42

mit den Daten umgehen kann.

29:44

Man kann sich jetzt auch zurücklehnen und sagen,

29:46

es gibt ja noch keine Quantencomputer,

29:48

ich brauche das alles nicht,

29:50

ist Zukunftsmusik.

29:52

Das kann man machen, wäre aber dumm.

29:54

Denn das erste Stichpunkt "Crypto-Agility",

29:56

das bedeutet ja eigentlich nur

29:58

"Crypto-Agilität",

30:00

dass man die Algorithmen wechseln kann.

30:02

Das ist immer wichtig,

30:04

dass man sein Kryptosystem so aufsetzt,

30:06

dass man potenziell die Algorithmen austauschen kann,

30:08

denn es ist ja auch immer wichtig,

30:10

dass man die Algorithmen wechseln kann.

30:12

Dass man die Algorithmen austauschen kann,

30:14

denn wie gesagt, wenn eine Schwachstelle

30:16

gefunden wird in dem Algorithmus,

30:18

den ich gerade im Einsatz habe,

30:20

dann muss ich natürlich diesen Algorithmus

30:22

möglichst zeitnah austauschen,

30:24

sonst ist ja die ganze Verschlüsselung hinfällig.

30:26

Dafür muss man die Systeme entsprechend entwickeln

30:28

und aufbauen.

30:30

Und als wir jetzt dann Tutacrypt neu entwickelt haben,

30:32

haben wir da natürlich auch ein großes Augenmerk draufgelegt,

30:34

damit man möglichst schnell

30:36

Algorithmen austauschen kann.

30:38

Möglichst schnell heißt aber trotzdem

30:40

nicht von heute auf morgen.

30:42

Das braucht Zeit. Man muss ja auch sicher gehen,

30:44

dass bei dieser Umstellung

30:46

keine Daten verloren gehen.

30:48

Das heißt, man muss die alten Daten entschlüsseln

30:50

und dann mit den neuen Schlüsseln wieder verschlüsseln.

30:52

Und das alles in einem

30:54

sicheren Prozess, sodass weder

30:56

Daten verloren gehen, noch Daten

30:58

abgreifbar werden.

31:00

Das muss halt mit Bedacht und Vorsicht

31:02

gemacht werden, um sicherzustellen,

31:04

dass alles reibungslos funktioniert.

31:06

Und wir haben jetzt bei der Umstellung,

31:08

also wir haben ja sehr früh mit der Forschung

31:10

angefangen, aber wir haben bei

31:12

Tutamail schon 2020

31:14

das erste Forschungsprojekt gehabt.

31:16

Damals gab es noch gar keinen Standard

31:18

vom NIST. Wir haben aber auch damals schon auf

31:20

Kyber gesetzt, einfach weil er so eine gute Performance

31:22

hatte. Also da haben wir im Prinzip einfach Glück gehabt.

31:24

Und trotzdem haben wir

31:26

vier Jahre gebraucht, um

31:28

das System vollständig umzustellen.

31:30

Das wird heute wahrscheinlich ein bisschen

31:32

schneller gehen, weil halt jetzt

31:34

der Standard da ist, weil von uns

31:36

von Signal und anderen schon Erfahrungen

31:38

gemacht worden sind, die auch schon veröffentlicht

31:40

sind. Wir haben ja auch unseren Code als Open Source

31:42

veröffentlicht, sodass andere da auch reingucken können.

31:44

Aber trotzdem

31:46

würde ich vermuten, dass

31:48

jeder verschlüsselte Service, der das

31:50

machen möchte, mindestens ein, wenn nicht

31:52

sogar zwei Jahre braucht,

31:54

um seine Systeme abzudaten.

31:56

Und wenn wir jetzt sagen, in

31:58

fünf bis zehn Jahren gibt es Quantencomputer,

32:00

ich brauche

32:02

ein bis zwei, vielleicht

32:04

auch noch ein paar Jahre mehr, das weiß man

32:06

ja nicht ganz sicher, um die

32:08

Schlüssel auszutauschen,

32:10

dann ist es halt klar, dass ich heute damit anfangen

32:12

muss. Denn sonst wird diese

32:14

Sicherheitsspanne, diesen Puffer, den man

32:16

dazwischen hat, wird dieser Puffer

32:18

ja immer kleiner. Und dann

32:20

kommt ja noch dazu, ich finde es gerade hoch

32:22

interessant, jetzt mit Googles Willow

32:24

und Amazons Ocelot, dass

32:26

diese ganzen Big Tech Services,

32:28

die schmeißen

32:30

so viel Geld auf dieses Thema,

32:32

die wollen alle unbedingt die Ersten sein, die den

32:34

Quantencomputer haben.

32:36

Also es ist auch nicht gesagt, dass wir noch

32:38

fünf Jahre warten müssen. Es kann auch sein,

32:40

dass die nächste Woche

32:42

schon irgendeinen Durchbruch verkünden und

32:44

dann haben wir den Quantencomputer möglicherweise

32:46

viel schneller, als alle Forscher

32:48

denken. Einfach weil das halt für diese

32:50

Tech-Unternehmen

32:52

so profitabel wäre, wenn sie da die

32:54

Ersten sind, dass sie es natürlich alle

32:56

versuchen werden.

32:58

Und dann, ach so, du hast auch noch gesagt,

33:00

Crypt Later, das ist tatsächlich

33:02

schon ein Problem genau jetzt.

33:04

Also wenn ich genau jetzt

33:06

Daten versende,

33:08

die auch in zehn Jahren noch vertraulich

33:10

sein sollen, die auch in zehn Jahren noch geheim

33:12

sein sollen, dann muss ich die auch

33:14

jetzt schon quantensicher verschlüsseln,

33:16

denn diese verschlüsselten Daten, die

33:18

werden ja abgegriffen. Es gibt ja diesen Knoten

33:20

DECX in

33:22

Frankfurt.

33:24

Da sitzen ja auch die Geheimdienste drauf und die

33:26

können dort verschlüsselte Daten abgreifen.

33:28

Das ist auch bekannt. Seit Snowden

33:30

weiß das ja jeder. Das machen die

33:32

Amis, das machen die Deutschen, das machen die Schweizer,

33:34

das machen alle Geheimdienste.

33:36

Sie können

33:38

halt damit nicht sehr viel anfangen, weil die Daten

33:40

verschlüsselt sind.

33:42

Aber natürlich spekulieren diese Geheimdienste halt auch

33:44

darauf, dass es irgendwann Quantencomputer geben

33:46

wird und dann kann man ja die Daten im Nachhinein

33:48

entschlüsseln, wenn sie sich als

33:50

interessant herausstellen. Das ist auch

33:52

ein großes Thema bei Wirtschaftsspionage,

33:54

wenn man zum Beispiel nicht will, dass die Russen oder die

33:56

Chinesen an meine Daten herankommen,

33:58

dann muss ich die auch

34:00

heute schon quantensicher verschlüsseln.

34:02

Das ist das Harvest Now Decrypt Late.

34:04

Ich bin total fasziniert,

34:06

weil dieses DECX

34:08

habe ich noch nicht bewusst gehört

34:10

und ich habe mich jetzt wirklich viel damit beschäftigt.

34:12

Finde ich total spannend, dass es diesen

34:14

Knoten gibt. Was ich wohl aber

34:16

wohl gehört habe, dass es in den

34:18

USA in Utah diese großen Daten

34:20

Center jetzt gibt, die ein riesen Fassungsvermögen

34:22

haben, wo man sich eben

34:24

fragen kann, warum braucht man das?

34:26

Warum muss man jetzt so viel Daten

34:28

lagern können? Und ich kann mir vorstellen,

34:30

dass das eine Erklärung dafür ist.

34:32

Das könnte sein, ja.

34:34

Es kann natürlich auch immer noch mit dem KI-Thema

34:36

zusammenhängen, dass da enorme

34:38

Rechnungen durchgeführt werden sollen.

34:40

Ja.

34:42

Ja, spannend. Also

34:44

es macht auf jeden Fall

34:46

Sinn, sich damit jetzt schon zu

34:48

beschäftigen mit der eigenen

34:50

Kommunikation. Ich bin beruhigt, dass das bei Signal

34:52

der Fall ist, dass da PostQuantum

34:54

Crypto genutzt wird

34:56

und bei euch ja auch.

34:58

Du hast jetzt schon ganz viel gesagt, was ihr

35:00

im Moment so macht.

35:02

Meine nächste Frage wäre, was macht ihr

35:04

gerade bei Tutor in dem Blick auf

35:06

PostQuantum Crypto? Gibt es vielleicht irgendwas, was du

35:08

uns noch nicht verraten hast

35:10

und vielleicht verraten kannst?

35:12

Also

35:14

von der Verschlüsselung habe ich ja jetzt schon sehr viel

35:16

erzählt. Tatsächlich wurde

35:18

TutorCrypt bei uns mit einem

35:20

U-Innovativ-Förderung von

35:22

Deutschland gefördert.

35:24

Das finden wir auch hochspannend, weil ja jetzt der neue

35:26

Koalitionsvertrag eben wieder Verschlüsselung

35:28

und Datenschutz nicht so hoch ansieht.

35:30

Trotzdem gibt der Bund Geld dafür aus, dass sichere

35:32

Verschlüsselung in Deutschland entwickelt wird.

35:34

Genau, und Teil dieses

35:36

Projekts ist auch eine verschlüsselte

35:38

Drive-Lösung, also TutorDrive,

35:40

damit man dann auch größere Datenmengen

35:42

quantensicher speichern und auch

35:44

quantensicher teilen kann.

35:46

Gerade die asymmetrische Verschlüsselung

35:48

ist ja das Problem bei der Quantensicherheit.

35:50

Genau, das ist das Ziel.

35:52

Also das ist dann TutorDrive

35:54

demnächst. Ich will jetzt keine Daten nennen,

35:56

aber mein Wunsch wäre, bis

35:58

Ende des Jahres, spätestens,

36:00

dass wir dann eine verschlüsselte Drive-Lösung

36:02

haben, die die Daten quantensicher

36:04

aufbewahren und auch quantensicher

36:06

austauschen kann.

36:08

Also sehr, sehr cool. Ich habe auch gesehen, ihr habt

36:10

eine Umfrage gemacht, dass das das

36:12

meist most requested Feature

36:14

von den Usern war.

36:16

In 24, glaube ich, war das.

36:18

Genau, E-Mail und Kalender haben wir schon

36:20

und das genau meist gewünschte

36:22

war TutorDrive und danach kamen dann

36:24

TutorNotes.

36:26

Da macht mein Kollege dann immer, der kommt aus dem

36:28

niedersächsischen Raum und sagt dann, was nennen wir

36:30

dann TutorNote?

36:32

TutorsNote.

36:34

Ja.

36:36

Das finde ich auch cool, also beide Features.

36:38

Aber ich weiß natürlich, dass da

36:40

mega viel Arbeit drin steckt und so.

36:42

Richtig cool. Ja, bin ich mal gespannt, was

36:44

da kommt. Wenn

36:46

wir das jetzt so zusammenfassen,

36:48

unsere Hörer, was könnten die mitnehmen?

36:50

Was könnten die sich auf einen Cheat-Sheet schreiben,

36:52

wenn es um Post-Quantum-Kryptographie

36:54

geht?

36:56

Also erst mal ganz wichtig,

36:58

Post-Quantum-Kryptographie ist nicht Quanten-Kryptographie.

37:00

Das haben wir ja gerade schön geklärt.

37:02

Was ich noch gar nicht erwähnt

37:04

habe, was aber auch wichtig ist, es gibt ja auch

37:06

den Algorithmus IAS256

37:08

zur Verschlüsselung von

37:10

Daten, also einfach auf meinem Harddrive,

37:12

auf meinem Rechner, will ich

37:14

Daten erschlüsselt aufheben.

37:16

Der ist quantensicher.

37:18

Und der wird

37:20

da wird man kein Update brauchen.

37:22

Sondern das Problem ist

37:24

halt wirklich die asymmetrische Kommunikation.

37:26

Also wenn ich E-Mails verschicke,

37:28

wenn ich Chat-Messages

37:30

verschicke, dann brauchen

37:32

wir diese neuen Algorithmen.

37:34

Wie gesagt, es gibt schon Dienste,

37:36

es gibt schon Lösungen, um

37:38

quantenresistent zu mailen

37:40

und zu schreiben. Und ich würde einfach sagen,

37:42

probiert Tutor aus, probiert Sickle aus.

37:44

Ich denke mal, die meisten deiner Hörer

37:46

machen das wahrscheinlich sowieso schon.

37:48

Aber das ist auf jeden Fall eine tolle Sache, weil man da

37:50

sicher sein kann, dass die Daten auch in

37:52

zehn Jahren noch sicher sind.

37:54

Und als letztes möchte ich wieder

37:56

damit aufhören, womit ich eingestiegen bin,

37:58

dass einfach diese

38:00

Verschlüsselung nur für die Guten

38:02

abschwächen, das geht nicht.

38:04

Und ich finde das ganz toll, dass jetzt so viel

38:06

über das Risiko von Quantencomputern

38:08

gesprochen wird und die Wichtigkeit von

38:10

Verschlüsselung auch für unsere Infrastruktur.

38:12

Da wird ja auch alles verschlüsselt.

38:14

Jeglicher Verkehr im Internet ist ja

38:16

verschlüsselt mit TLS, HTTPS.

38:18

Das muss ja auch

38:20

alles sicher bleiben. Und dadurch, dass jetzt

38:22

so viel darüber gesprochen wird,

38:24

habe ich große Hoffnung, dass so Ideen

38:26

wie Chat-Kontrolle erneut begraben

38:28

werden. Wir haben es ja jetzt schon ein paar Mal

38:30

begraben. - Ihr habt jetzt einen neuen Namen, glaube ich.

38:32

Wie haben Sie es jetzt genannt?

38:34

- Wir geben dem immer einen neuen Namen.

38:36

Ich bleibe bei Chat-Kontrolle.

38:38

- Du hast das super schön rund gemacht.

38:42

Mir brennen trotzdem noch zwei Fragen auf den Nägeln.

38:44

Und zwar hast du das eben erwähnt,

38:46

dass ihr die

38:48

Erforschung des Algorithmus mit

38:50

Fördergeldern gemacht habt, mit dem

38:52

KMU. Wie heißt das? Kleines mittelständiges

38:54

Unternehmen mit einem Forschungsprojekt.

38:56

War das ein Call

38:58

oder habt ihr das eingereicht?

39:00

War das ausgeschrieben?

39:02

- Das ist

39:04

alle halbe Jahr ausgeschrieben

39:06

von der Bundesrepublik Deutschland.

39:08

Die Förderung nennt sich KMU Innovativ.

39:10

Also wo einfach kleine

39:12

und mittelständische Unternehmen, die halt

39:14

auch forschen wollen,

39:16

gefördert werden, um

39:18

neue

39:20

Features, neue Produkte zu entwickeln

39:22

und so halt

39:24

in Deutschland auch diese Marktführerschaft

39:26

zu behalten, auch in neuen Bereichen,

39:28

neue Themen. Und das haben wir

39:30

auch mit der Universität Wuppertal zusammen

39:32

gemacht, beziehungsweise machen es immer noch.

39:34

- Das heißt, man hat dann immer so

39:36

einen Forschungspartner aus dem universitären

39:38

Bereich, hat den KMU-Partner.

39:40

Ich kenne das auch von meinem Job. Vielleicht ist das ja ein

39:42

Hinweis an die Unternehmer, die diesen

39:44

Podcast hören, sich da einfach mal umzuschauen

39:46

und zu gucken, wie könnten sie vielleicht

39:48

irgendwas implementieren, was in diese Richtung geht.

39:50

- Ja, ja. Ich denke,

39:52

man muss ja auch gucken, wie Politik

39:54

funktioniert. Ich glaube, ein wichtiges

39:56

Thema ist halt, dass man

39:58

auf diese Themen

40:00

springt, die sowieso gerade im

40:02

Gespräch sind. Und das ist halt jetzt

40:04

Quantencomputer, quantensichere Verschlüsselung,

40:06

künstliche Intelligenz,

40:08

weil die Politiker ja auch rechtfertigen

40:10

müssen, wofür sie ihre Budgets ausgeben.

40:12

- Ja,

40:14

das ist doch ein guter Hinweis, die Fördergelder

40:16

mal sinnvoll einzusetzen. - Genau.

40:18

- Also sie werden sicherlich auch ganz viel sinnvoll eingesetzt, aber

40:20

ich kenne aus meinem Job auch Sachen, die

40:22

nicht so sinnvoll sind. Deshalb

40:24

bin ich ganz hellhörig gewonnen.

40:26

Und die andere Frage war,

40:28

ja, was war sie denn jetzt noch?

40:30

Das ist mir entschwunden. Das war das

40:32

KMU. Ich weiß es gerade nicht.

40:34

Aber was ich dich auch noch fragen wollte, war,

40:36

ob du weißt, dass zum Beispiel WhatsApp,

40:38

da gibt es ja immer noch genug Leute, die das

40:40

nutzen, auch diesen

40:42

Signal-Algorithmus benutzt mit Post-Quantum-

40:44

Kryptographie oder ob die

40:46

noch auf einer asymmetrischen

40:48

Verschlüsselung sind. - Asymmetrisch ist

40:50

das ja beides. - Ah ja. - Aber

40:52

WhatsApp ist noch auf dem,

40:54

soweit ich weiß, auf dem alten Protokoll.

40:56

Also die haben ja noch nicht zu dem

40:58

quantensicheren Protokoll gewechselt.

41:00

Jedenfalls habe ich davon noch nichts gehört.

41:02

Und Signal hat es schon Anfang letztes Jahr

41:04

gemacht. Glaube ich hätte es

41:06

mitbekommen, wenn WhatsApp den Wechsel auch

41:08

gemacht hätte. Soweit ich weiß,

41:10

leider nein. - Ja, noch ein

41:12

Grund mehr. - Ja, genau.

41:14

- Zu Signal zu wechseln,

41:16

auf jeden Fall. Ja,

41:18

ich habe meine zweite Frage vergessen. Ich weiß es nicht mehr.

41:20

Vielleicht kommt sie mir nachher noch. Ich bedanke mich

41:22

ganz, ganz herzlich, dass du da warst, Hanna.

41:24

Wo findet man weitere Infos

41:26

zu dir oder deiner Arbeit

41:28

bei Tutor und Tutor grundsätzlich?

41:30

- Ganz klassisch auf unserer

41:32

Webseite, auch auf unserem Blog. Da

41:34

schreibe ich auch viel zu den Themen Privatsphäre,

41:36

Verschlüsselung, auch ganz

41:38

viel, wie gesagt, dieser Kampf für Privatsphäre.

41:40

Also wir sind auch politisch sehr aktiv

41:42

und mischen uns da in die

41:44

Gespräche ein, einfach um sicher zu

41:46

stellen, dass wir sichere

41:48

Verschlüsselung behalten werden.

41:50

Nicht nur aufgrund der Bedrohung von Quantencomputer,

41:52

sondern auch aufgrund der Bedrohung von

41:54

Gesetzen, leider.

41:56

Dasselbe machen wir auch auf Social Media.

41:58

Da sind wir auf ganz verschiedenen Plattformen.

42:00

Die, die ich am meisten mag,

42:02

ist tatsächlich Mastodon.

42:04

Da ist die Community einfach

42:06

sehr nett, sehr offen und

42:08

das macht einfach Spaß. Und für

42:10

die Techies unter euch ist

42:12

GitHub eine gute Anlaufstelle, weil da

42:14

ist unser gesamter Client-Code zu finden.

42:16

Also da kann man sich dann auch mal

42:18

reinfuchsen und gucken, wie Tutor

42:20

tatsächlich verschlüsselt, wie das alles

42:22

funktioniert.

42:24

Sehr cool. Mir ist auch meine zweite Frage wieder eingefallen.

42:26

Die erste war ja zu den KMUs

42:28

und der Förderung und die zweite war eben,

42:30

man muss ja jetzt nicht Unternehmer sein, um aktiv

42:32

zu werden im Bereich Privacy,

42:34

Datensicherheit, Verschlüsselung.

42:36

Wie kann man aktiv sein, wenn man

42:38

sich engagieren möchte? Also gerade zum Beispiel

42:40

gegen die Chat-Kontrolle.

42:42

Gibt es da Möglichkeiten, sich einzusetzen?

42:44

Ja, auf jeden Fall.

42:46

Also man sollte versuchen,

42:48

seinen lokalen Politikern

42:50

zu sprechen, den EU-Abgeordneten,

42:52

aber auch Bundestagsabgeordneten.

42:54

Wir machen auch

42:56

regelmäßig Aufrufe. Demnächst wird es

42:58

wieder einen zur Chat-Kontrolle geben,

43:00

weil

43:02

wir haben es

43:04

ja jetzt schon mehrfach geschafft,

43:06

dass solche Versuche

43:08

von den Parlamenten abgewährt worden sind.

43:10

Und das funktioniert natürlich am besten,

43:12

je mehr Aufmerksamkeit wir erregen können.

43:14

Das passiert einmal natürlich über

43:16

Medien, ganz klassisch,

43:18

aber wo jeder Einzelne mitwirken kann, ist

43:20

in den sozialen Medien.

43:22

Da passiert das ja auch, und zwar auch sehr stark.

43:24

Und das sehen Politiker auch.

43:26

Und natürlich über die direkte

43:28

Ansprache. Also gerne mal eine Mail schicken

43:30

oder beim Abgeordneten anrufen,

43:32

im Büro sich beschweren,

43:34

wenn man, oder vielleicht auch,

43:36

wenn sich jemand für Verschlüsselung

43:38

einsetzt, den dann auch unterstützen,

43:40

dass der auch weiter dafür kämpft.

43:42

Weil das sind ja auch nur Menschen, die müssen auch

43:44

jeden Tag aufstehen und sagen, ich mach das jetzt,

43:46

ich kämpf jetzt dafür.

43:48

Und da hilft es schon, wenn man auch einfach mal

43:50

ein gutes Wort bekommt und weiß,

43:52

ich mach das nicht nur so, sondern

43:54

ich mach das, weil sich auch andere dafür

43:56

interessieren und weil das was bringt.

43:58

Ja, leider ist ja der Patrick Breyer

44:00

nicht mehr im EU-Parlament.

44:02

Das habe ich sehr bedauert, weil er da eben

44:04

sehr aktiv war. Ja, mit dem standen wir

44:06

auch im Kontakt. Das hat immer sehr gut

44:08

funktioniert. Das ist

44:10

wirklich schade.

44:12

Ich bin übrigens Social Media mäßig

44:14

sehr bei Nostr aktiv. Das ist ja so

44:16

ein dezentrales Netzwerk.

44:18

Das, wie ich das jetzt aber gelernt habe,

44:20

eigentlich sehr anfällig ist für

44:22

Quantencomputer-Entschlüsselung,

44:24

weil nämlich du bei Nostr

44:26

mit deinem Public Key agierst.

44:28

Du hast einen Private Key und einen Public Key

44:30

und dein Public Key ist so dein Handle.

44:32

Und das ist im Grunde bluntly der Public Key.

44:34

Wenn es möglich ist, das irgendwann

44:36

zu knacken, dann brauchst du nur diesen Handle

44:38

zu nehmen und kannst den knacken. Bei Bitcoin

44:40

oder z.B. Sequit, da hat man eben

44:42

mehrere Hash-Routinen

44:44

hintereinander, die es nicht

44:46

möglich machen, sofort an den Public Key zu kommen.

44:48

Und das hast du eben bei Nostr.

44:50

Das fand ich ganz interessant, wollte ich nur noch mal erwähnen.

44:52

Ja, das klingt spannend.

44:54

Ja, jetzt aber, Hanna.

44:56

Ganz, ganz herzlichen Dank.

44:58

Super, dass du dir die Zeit genommen hast.

45:00

Ich habe mich riesig gefreut auf das Interview

45:02

und ich finde, es ist super geworden.

45:04

Ja, ich bedanke mich. Es hat auch echt Spaß gemacht.

45:06

Okay, ja, dann

45:08

vielleicht bis zum nächsten Mal.

45:10

Alles Gute und viel Erfolg bei eurer Arbeit.

45:12

Dankeschön. Ciao, ciao.

45:14

Ciao.

45:16

[Musik]

45:38

Jetzt hätte ich das doch fast vergessen.

45:40

Focus on the signal,

45:42

not on the noise.

45:44

[Musik]

45:56

Not signal.

45:58

Focus on the signal,

46:00

not on the noise.

46:02

[Musik]

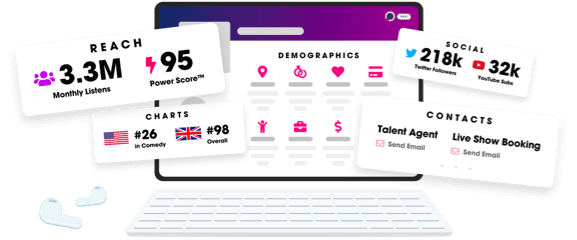

Unlock more with Podchaser Pro

- Audience Insights

- Contact Information

- Demographics

- Charts

- Sponsor History

- and More!

- Account

- Register

- Log In

- Find Friends

- Resources

- Help Center

- Blog

- API

Podchaser is the ultimate destination for podcast data, search, and discovery. Learn More

- © 2025 Podchaser, Inc.

- Privacy Policy

- Terms of Service

- Contact Us